Microsoft Antimalwareを使ってみる

Azure VMの拡張機能にMicrosoft AntimalwareというAzure VM向けのマルウェア対策があります。

Azure Cloud Services および Virtual Machines 向け Microsoft マルウェア対策

今回はWindows のAzure VMでMicrosoft Antimalwareでセットアップを実施してみました。

-

- セットアップ作業内容

- Azure VMの拡張機能でMicrosoft Antimalwareを追加設定する

- Windows OS上でMicrosoft AntimalwareのGUIを表示できるようにする

- Azure VMのテンプレートでスケジュール設定を確認変更する

- セットアップ作業内容

※Microsoft AntimalwareはWindows Server 2008 R2、Windows Server 2012、および Windows Server 2012 R2でサポートされます。

Azure VMの拡張機能でMicrosoft Antimalwareを有効化と設定

最初にAzure VMの拡張機能でMicrosoft Antimalwareを有効にします。

スキャンスケジュール等も併せて設定します。

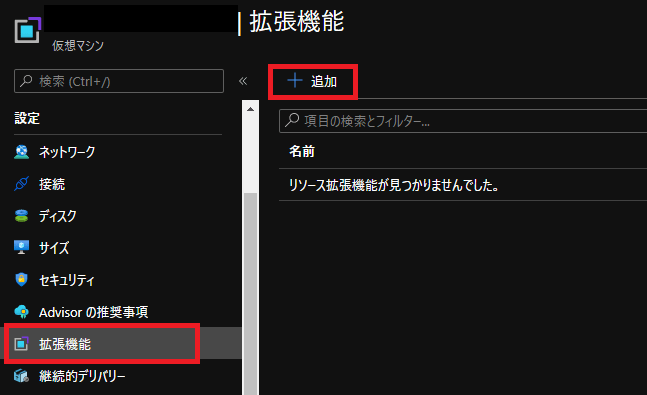

1)仮想マシンの画面で拡張機能を選択すると下記画面が表示されるので追加を選択します。

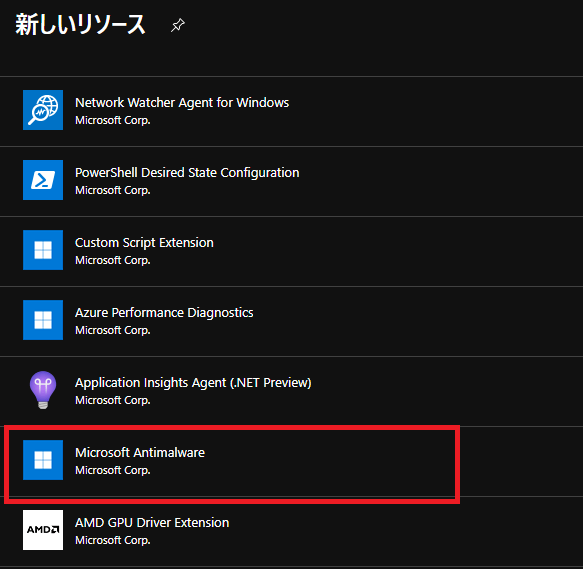

2)拡張機能のリストが表示されますので、Microsoft Antimalwareを選択します。

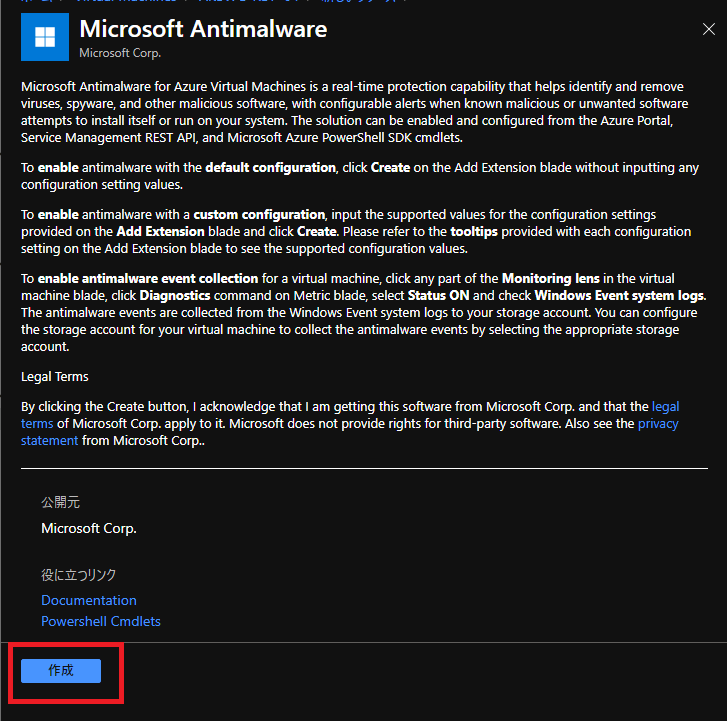

3)Microsoft Antimalwareの説明が表示されますので作成を選択します。

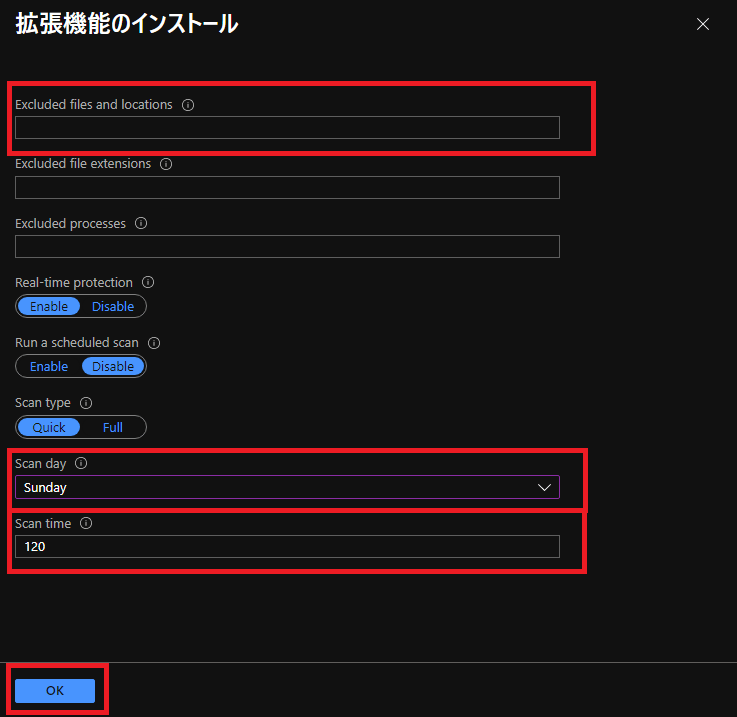

4)Microsoft Antimalwareの設定画面が表示されます。リアルタイムスキャンやスケジュールスキャンの有効無効等が選択できます。

-

- 主に設定する内容

- Excluded files and location:検索対象外とするディレクトリやファイル(今回はD:\\*を指定)

- Scan day:スケジュールスキャンを実行する曜日(今回は日曜日を選択)

- Run a scheduled scan:Enable

- Scan Time:スケジュールスキャンを実行する時間(0時からの分で指定)

- 120の場合は(2:00)となります

- 主に設定する内容

※サンプル画面はRun a scheduled scanがDisableになってますがEnableを選択します。

これで、Microsoft Antimalwareのセットアップは完了です。

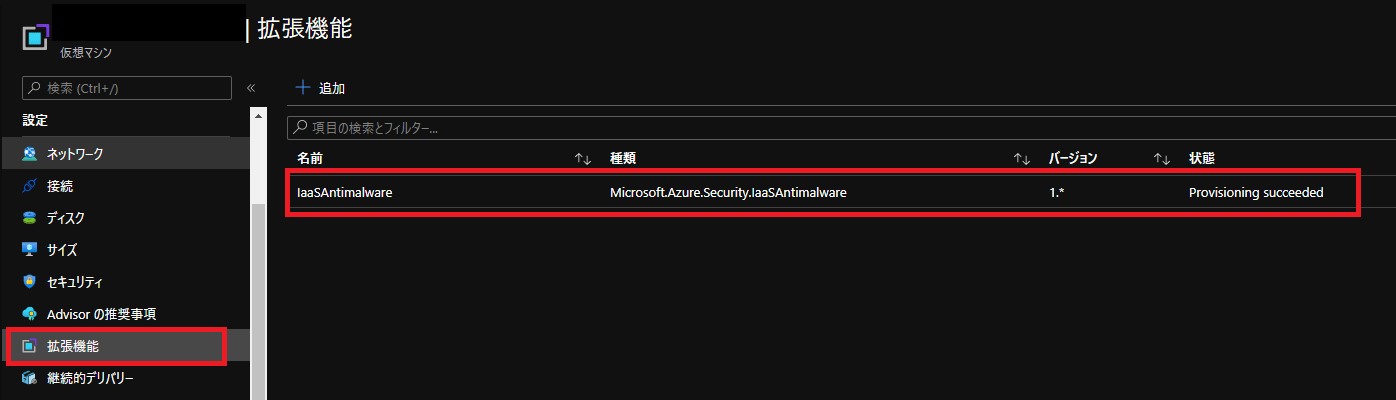

Microsoft Antimalwareのインストール後にAzure VMの拡張機能を確認してみます。

IaaSAntimalwareが追加されています。拡張機能が正常動作している場合はProvisioning succeededと表示されます。

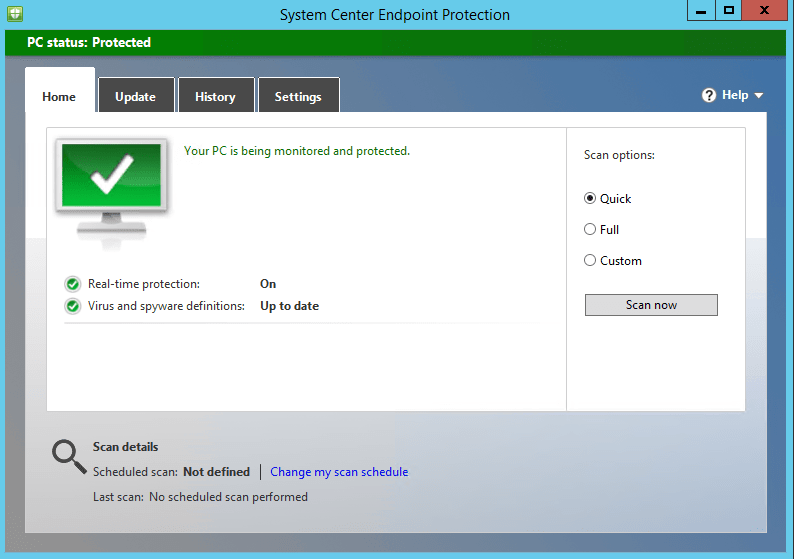

Microsoft AntimalwareをWindows上で確認する(System Center Endpoint Protectionとして表示される)

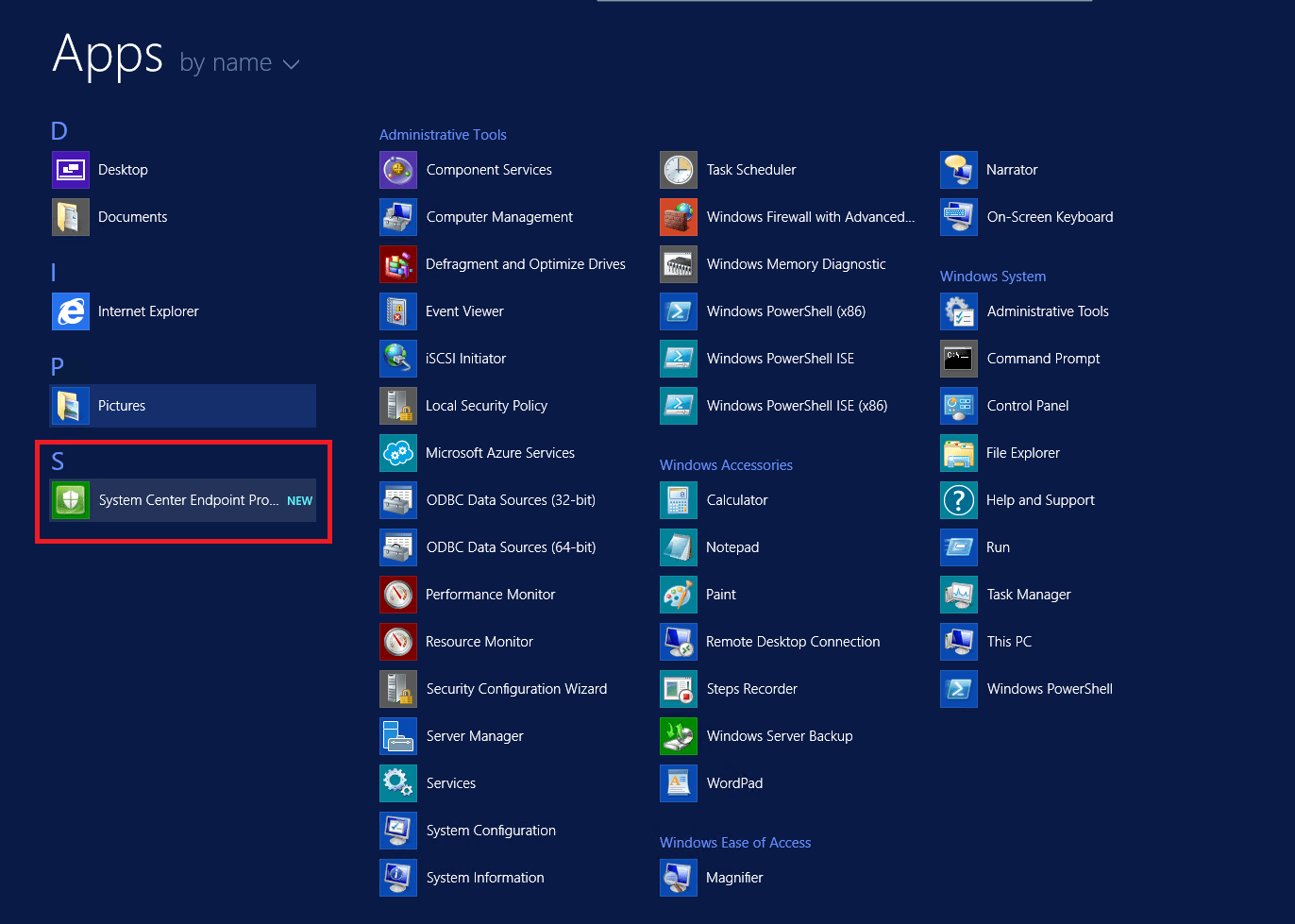

Windowsにログインし確認してみます。

今回はWindows 2012で確認しています。

アプリを確認するとSystem Center Endpoint Protectionが追加されているのが分かります。

※Microsoft AntimalwareとしてではなくSystem Center Endpoint Protectionとしてインストールされます。

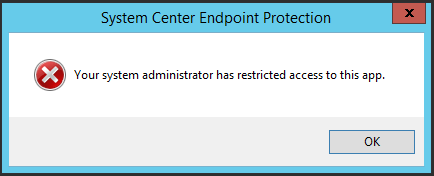

実際にSystem Center Endpoint Protectionをクリックすると、Your System has administrator has restricted access to this appというエラーメッセージが表示されGUIが開けません。

調べてみた所、System Center Endpoint Protectionポリシー設定でNGになっているようです。

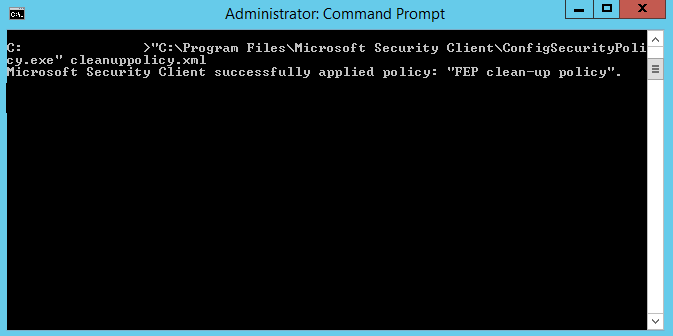

コマンドプロンプトで以下のコマンドを実行します。

|

“C:\Program Files\Microsoft Security Client\ConfigSecurityPolicy.exe" cleanuppolicy.xml

|

コマンド実行後、System Center Endpoint Protectionを選択するとGUIで画面が表示される事が確認されます。

これで、OS上での設定は完了です。Setting等でスケジュールの設定も可能です。

Microsoft Antimalware(System Center Endpoint Protection)の設定はARMテンプレートを変更する必要がある

Microsoft Antimalware(System Center Endpoint Protection)ですが、OS上でScan Time等の設定をしてもAzure VM(OSではなく)を再起動や再デプロイすると、ARMテンプレート(拡張機能追加時)に設定した内容に戻ります。

Azure Portalでも設定が出来ない為、直接ARMテンプレートの修正が必要になります。

Azure Portal上で設定する仮想マシンを選択します。テンプレートのエクスポートのメニューを選択するとAzure VMのARMテンプレートが表示されます。

ARMテンプレートのconcat(parameters('virtualMachines_VM名_name’), '/IaaSAntimalware’)を見ると以下のように表示されます。

“settings"に設定値があります。ここを修正する必要があります。

|

{

“type": “Microsoft.Compute/virtualMachines/extensions", “apiVersion": “2019-07-01", “name": “[concat(parameters('virtualMachines_VM名_name’), '/IaaSAntimalware’)]", “location": “ロケーション名“, “dependsOn": [ “[resourceId('Microsoft.Compute/virtualMachines’, parameters('virtualMachines_VM名_name’))]" ], “tags": { “division": “notag" }, “properties": { “autoUpgradeMinorVersion": true, “publisher": “Microsoft.Azure.Security", “type": “IaaSAntimalware", “typeHandlerVersion": “1.3", “settings": { “AntimalwareEnabled": true, “RealtimeProtectionEnabled": “true", “ScheduledScanSettings": { “isEnabled": “true", “day": “1", “time": “120", “scanType": “Quick" }, “Exclusions": { “Paths": “D:\\\\*", “Extensions": “[parameters('extensions_IaaSAntimalware_Extensions’)]", “Processes": “[parameters('extensions_IaaSAntimalware_Processes’)]" } } } } ] } |

例えば、毎日スケジュールスキャン(Full)を4時に実施する場合は下記のように変更します。

|

“settings": {

“AntimalwareEnabled": true, “RealtimeProtectionEnabled": “true", “ScheduledScanSettings": { “isEnabled": “true", “day": “0", “time": “240", “scanType": “Full" }, “Exclusions": {

“Paths": “D:\\\\*", “Extensions": “[parameters('extensions_IaaSAntimalware_Extensions’)]", “Processes": “[parameters('extensions_IaaSAntimalware_Processes’)]" |

これでAzure VMを再起動や再デプロイをしても、スケジュールスキャンの設定が反映されます。

※修正時は必ずARMテンプレートのバックアップを保存して実施して下さい。