リモートデスクトップの接続元コンピュータのIPアドレス確認方法

リモートデスクトップ接続元コンピュータのIPアドレスの確認方法です。

現在接続しているアクティブな接続や、過去に接続していたコンピュータのIPアドレスをイベントログから確認する手順を紹介します。

イベントログをログオンのみに限定したり、ログオンに失敗した接続元のIPアドレスを特定する方法についても確認しています。

※確認にはWindows Server 2022 Datacenter Azure Editionを利用しています。

※Azure上の仮想マシン(ホスト名:test-vm-01)を利用しています。

現在リモートデスクトップ接続しているコンピュータのIPアドレスを調べる

netstatコマンドを利用してアクティブなリモートデスクトップ接続を確認

netstaコマンドを使うと、アクティブなネットワーク接続状況を確認できます。

findコマンドを使うと、テキスト検索できます。

この2つコマンドを組み合わせると、アクティブなリモートデスクトップ(3389)番ポート接続状況を表示できます。

コマンドプロンプトで実行します。

下線の部分に接続元のIPアドレスが表示されます。

|

c:\> netstat -n | find “3389" |

※10.0.1.4は受信側の仮想マシンのIPアドレスです。

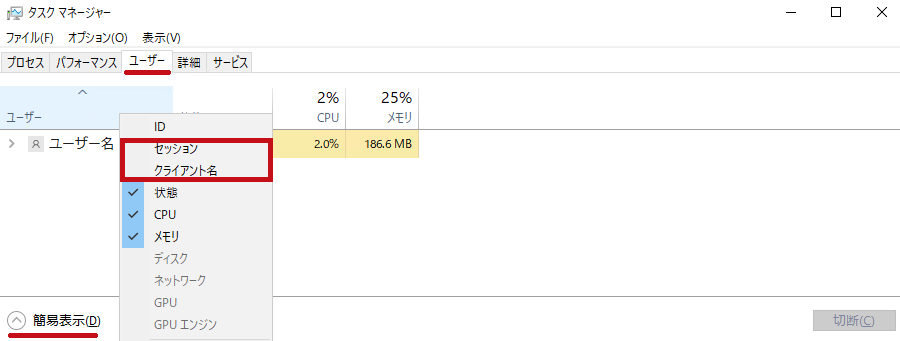

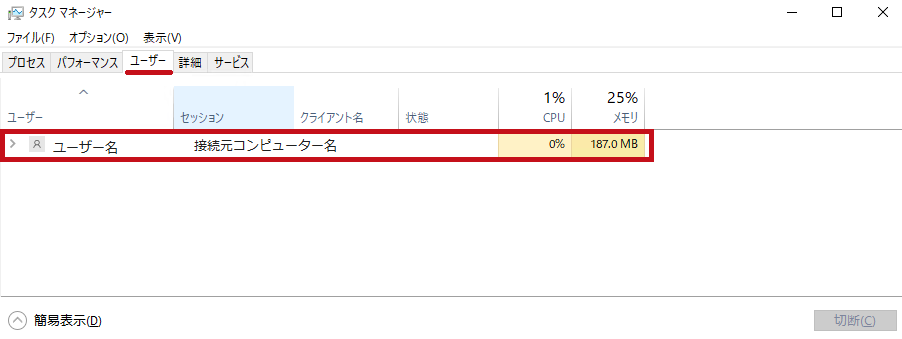

タスクマネージャーでアクティブなリモートデスクトップ接続を確認

タスクマネージャーでも接続元コンピュータのクライアント名が確認できます。

タスクマネージャーを詳細表示にします。

| タスクマネージャーでクライアント名を確認 | |

| タスクマネージャーのユーザータブを選択します。 セッションとクライアント名を選択します。 |

|

| 現在リモートデスクトップ接続しているユーザー名と接続元のコンピュータ名を確認できます。 |  |

—広告—

イベントログから過去リモートデスクトップ接続していたコンピュータのIPアドレスを確認

イベントログにはリモートデスクトップ接続されたログが記録されています。

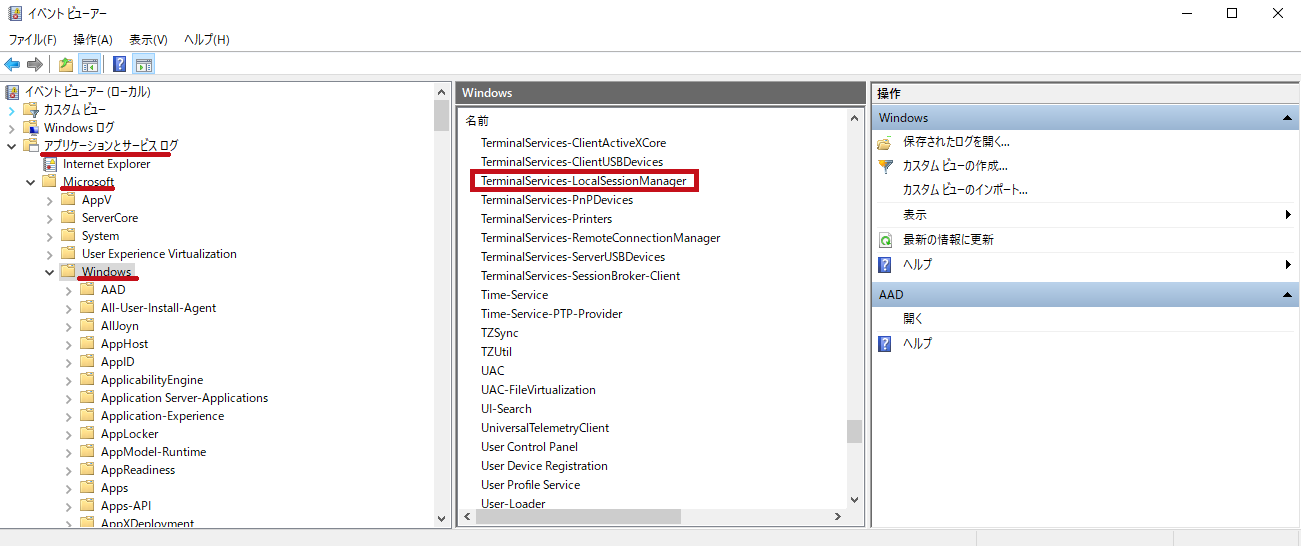

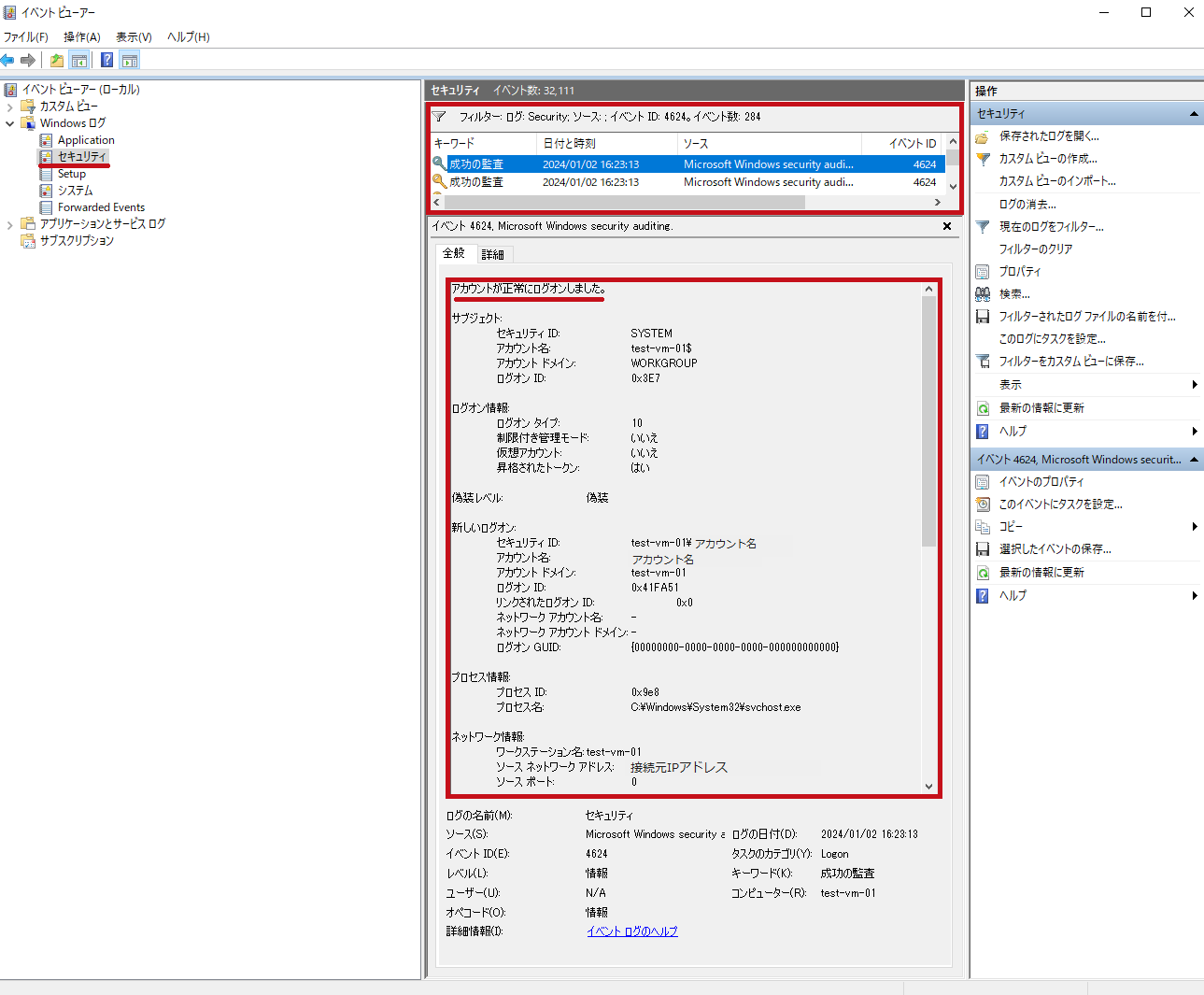

TerminalServices-LocalSessionManagerでリモートデスクトップのログを確認

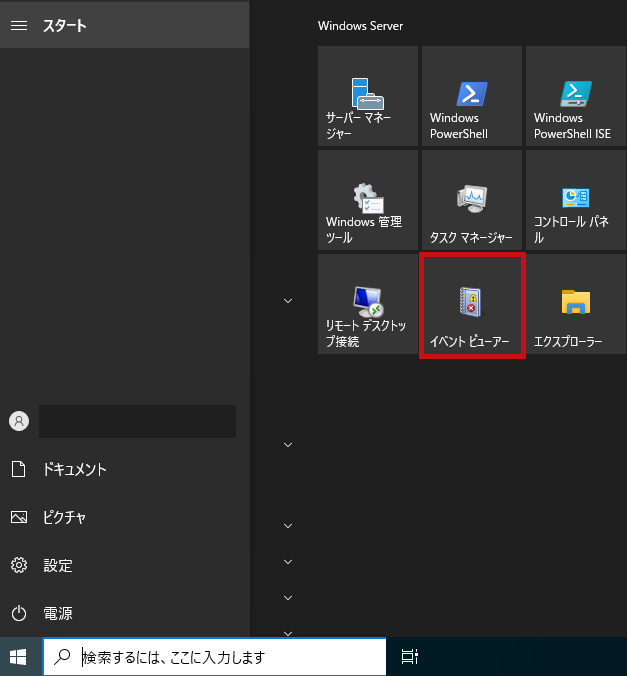

イベントログビューアーで確認できます。

TerminalServices-LocalSessionManagerにリモートデスクトップ接続のログが記録されています。

-

- アプリケーションとサービスログ

- Microsoft

- Windows

- TerminalServices-LocalSessionManager

- Operational

- TerminalServices-LocalSessionManager

- Windows

- Microsoft

- アプリケーションとサービスログ

Microsoft-Windows-TerminalServices-LocalSessionManager

※セッション切断のログなども含まれます。

※サービスのログオンも含まれます。

※リモートデスクトップログオン成功のイベントIDは21です。必要に応じてイベントIDでログを絞り込みます。

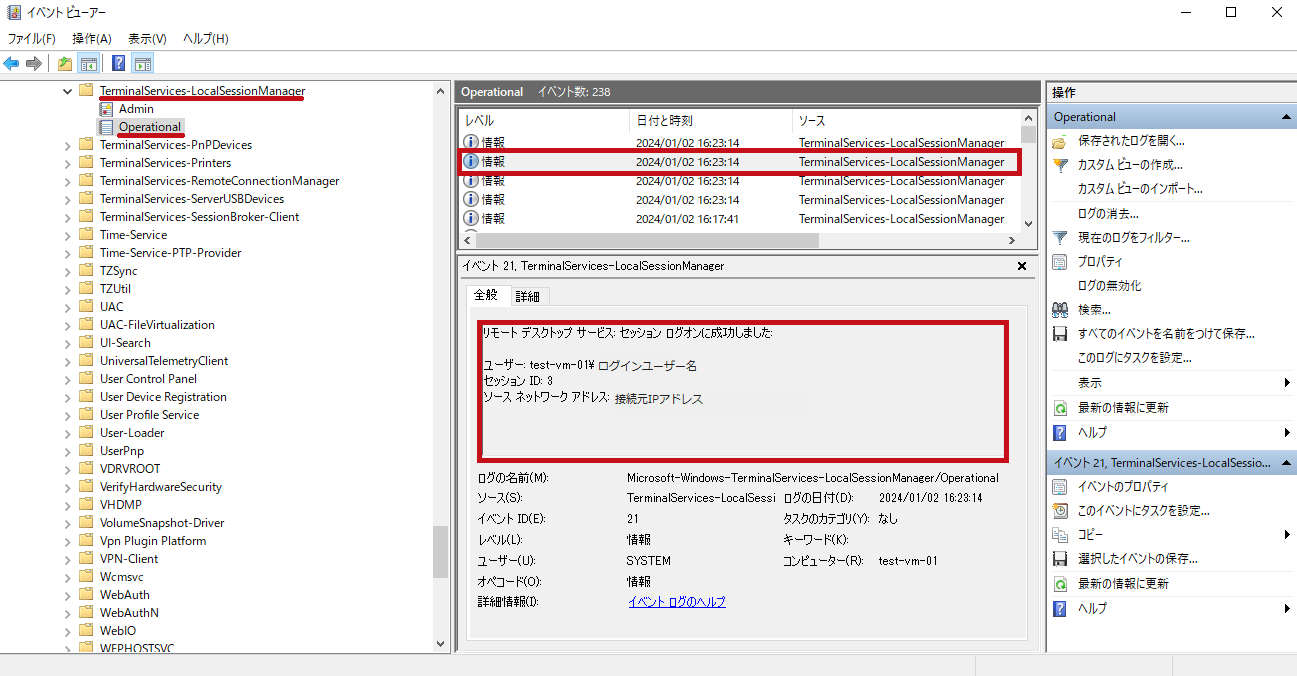

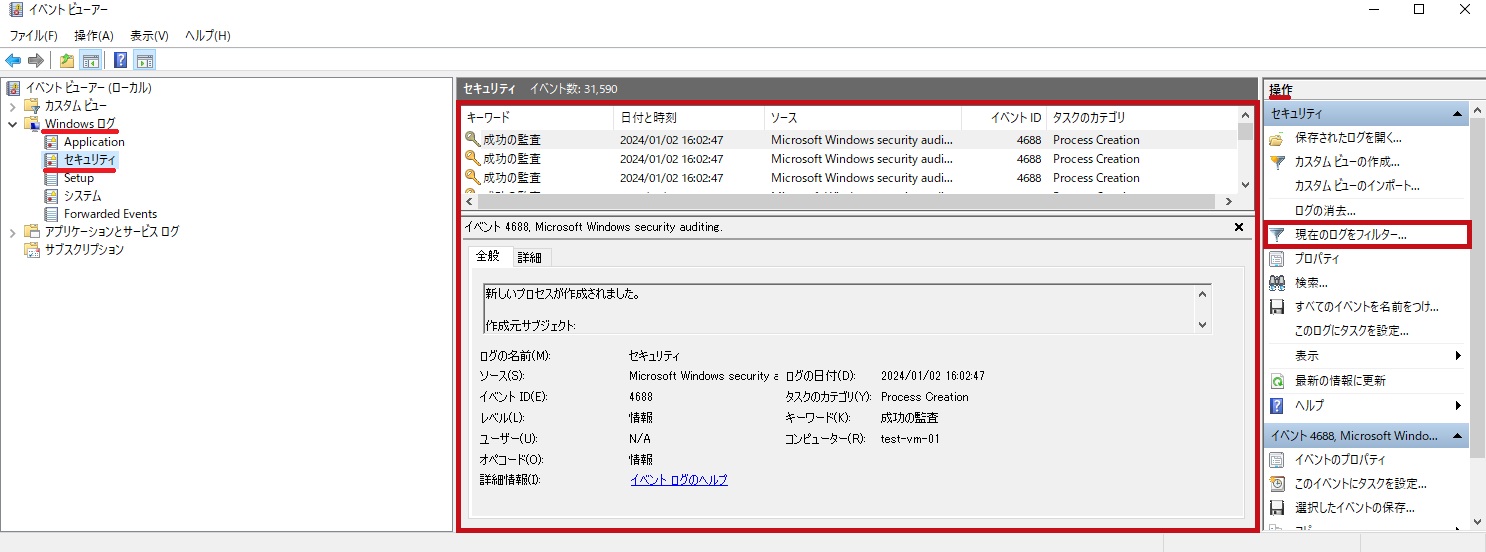

セキュリティログからリモートデスクトップのログを確認

セキュリティログにはセキュリティ関連のイベントが記録されます。

Windows Server のイベント ログについて説明する

ログオンなどのイベントもセキュリティログに記録されます。

セキュリティログにはログオン以外の多くのイベントが含まれます。

イベントIDで絞り込みします。

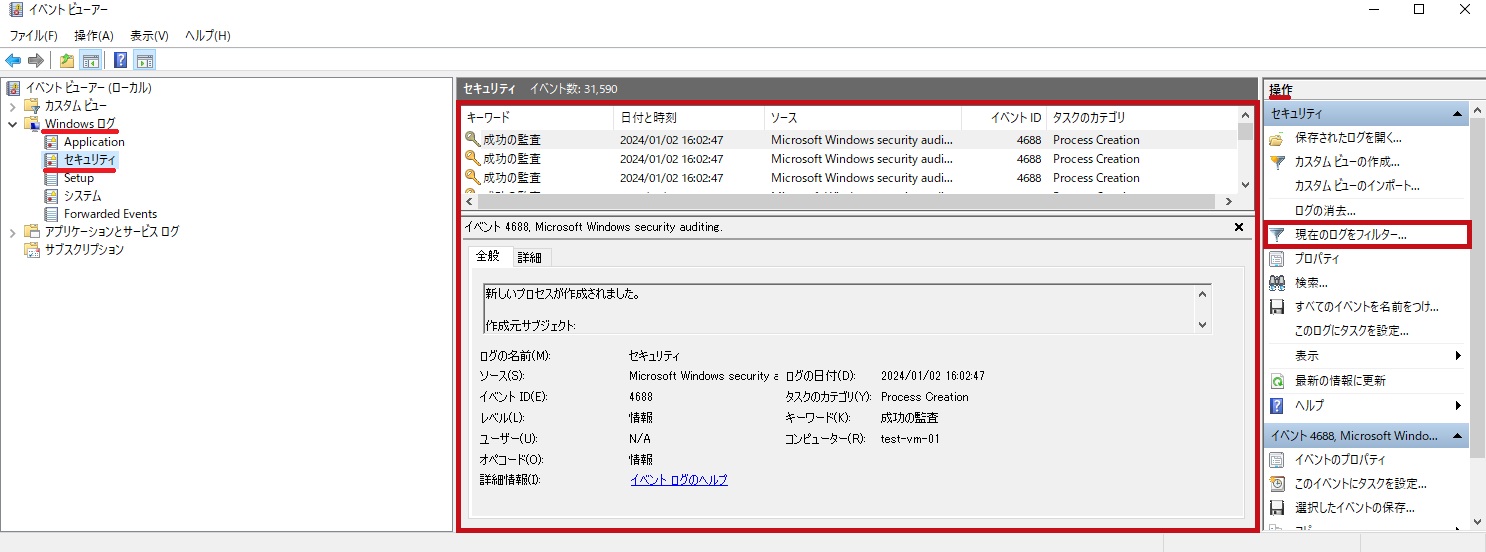

現在のログをフィルターを利用して検索します。

| セキュリティログからリモートデスクトップ接続のログを確認 | |

| Windowsログのセキュリティを選択します。 現在のログをフィルターを選択します。 |

|

| イベントID4624をフィルター条件に追加します。 |  |

|

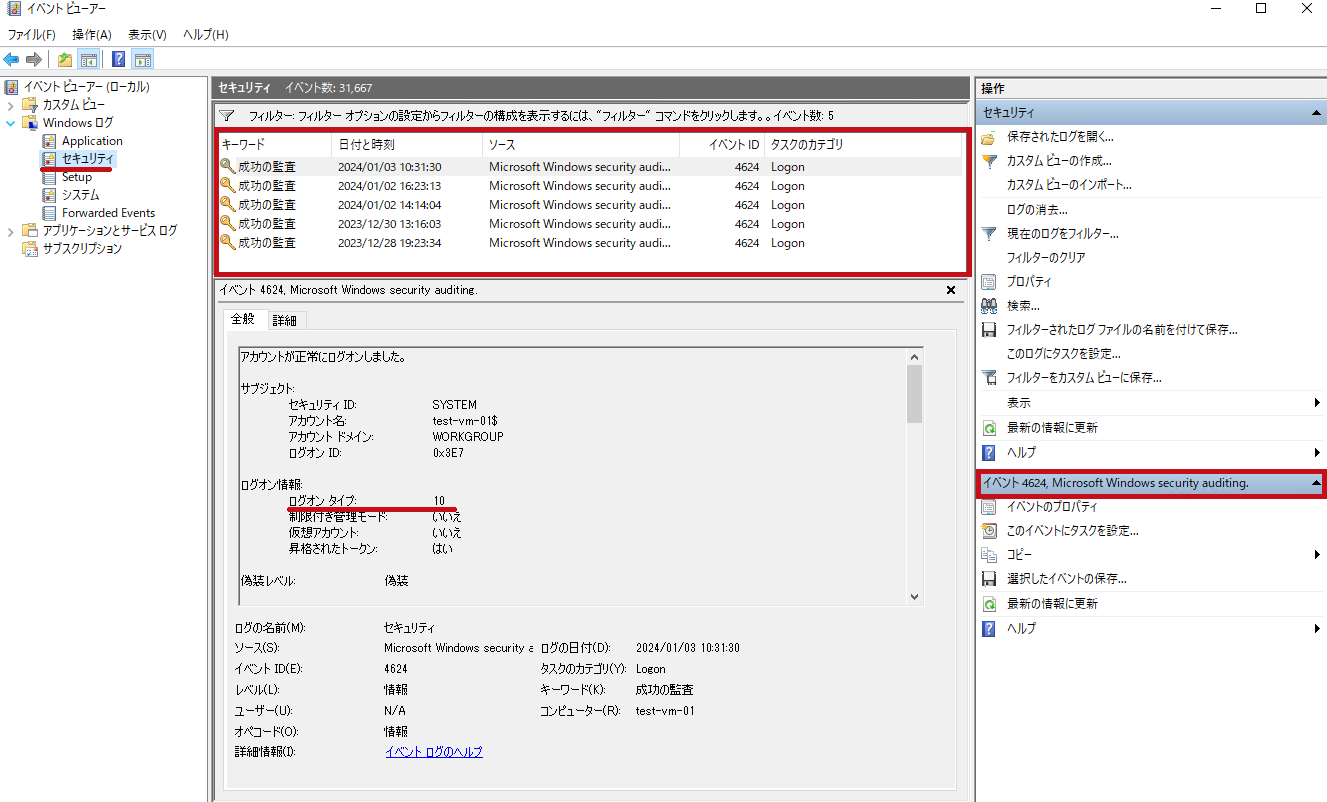

ログオンに関するイベントログが表示されます。 |

|

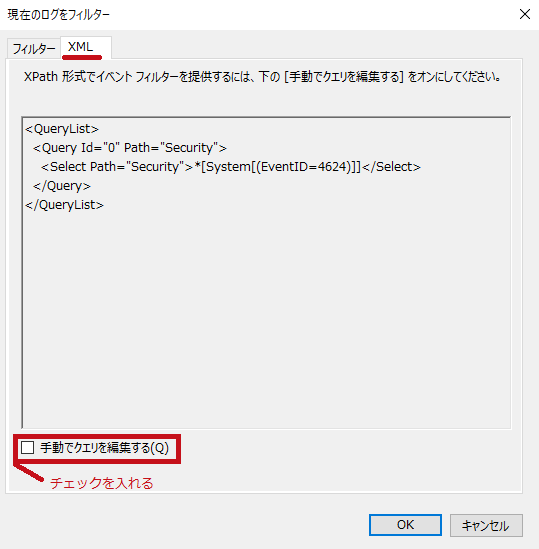

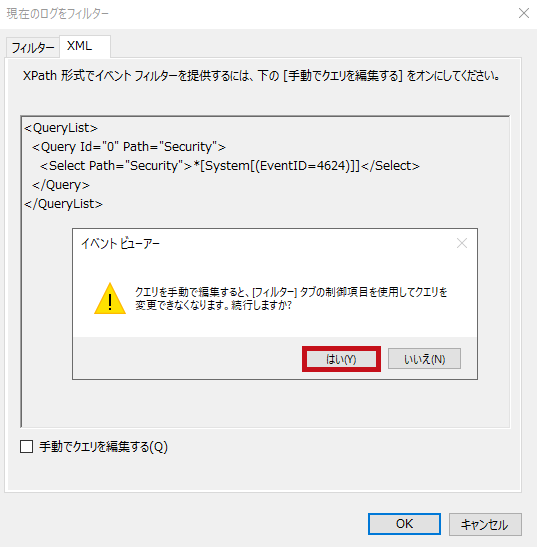

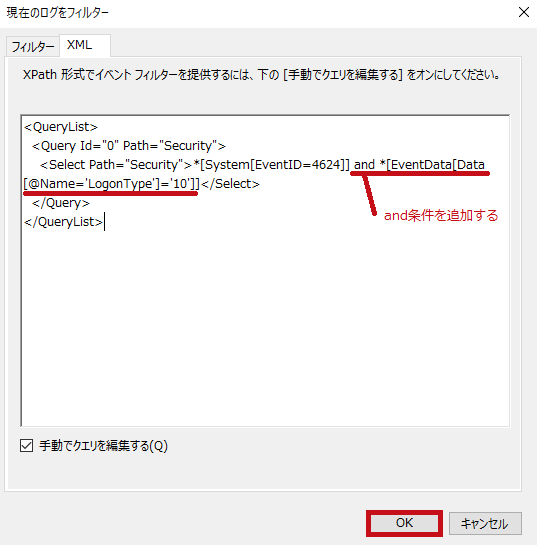

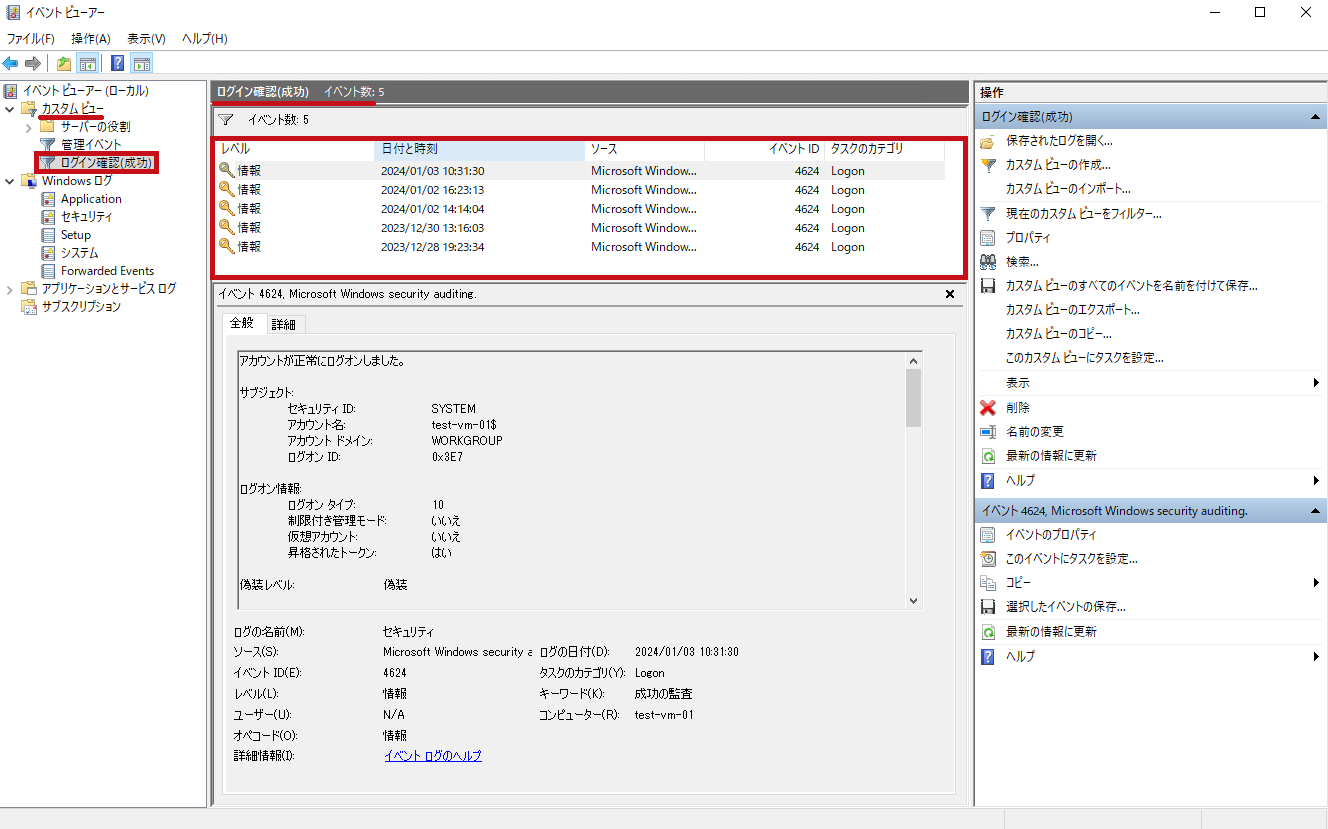

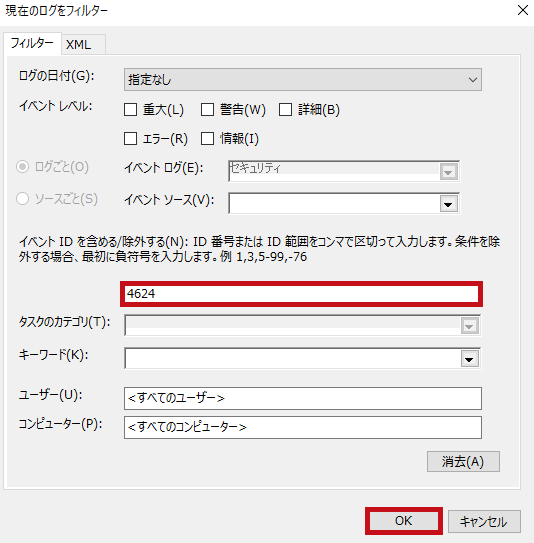

リモートデスクトップのログオンのみに限定してセキュリティログを表示

セキュリティログのログオンイベントにはリモートデスクトップ以外も含まれます。

ログオンタイプの項目にログオンの種類の番号が付与されています。

リモートデスクトップ接続の場合はログオンタイプが10となります。

ログのフィルター条件にログオンタイプを追加します。

ログオンタイプの項目を下記サイトのイベントXMLで確認し検索条件として指定します。

ログオンタイプは<EventData><Data Name="LogonType">ログオンタイプ</Data></EventData>として含まれている事が確認できます。

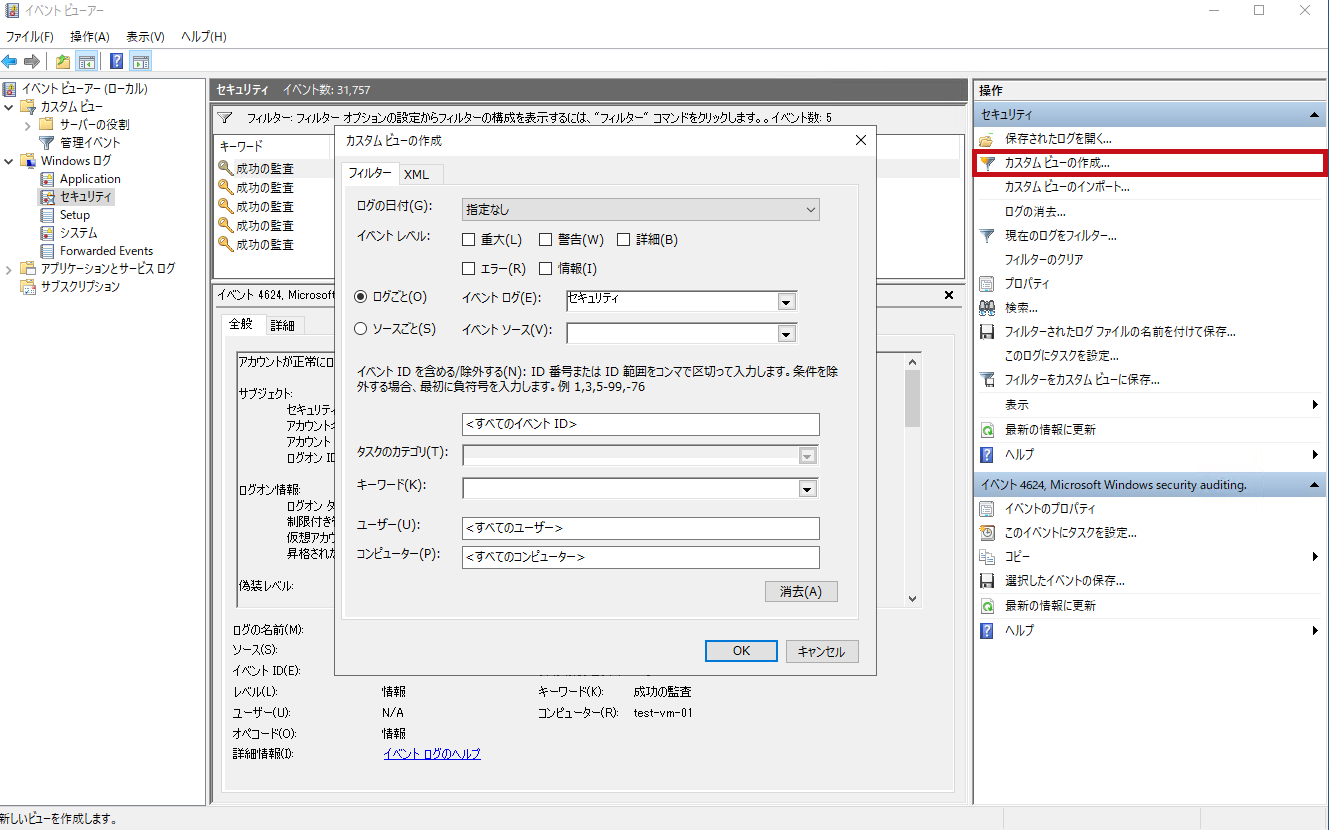

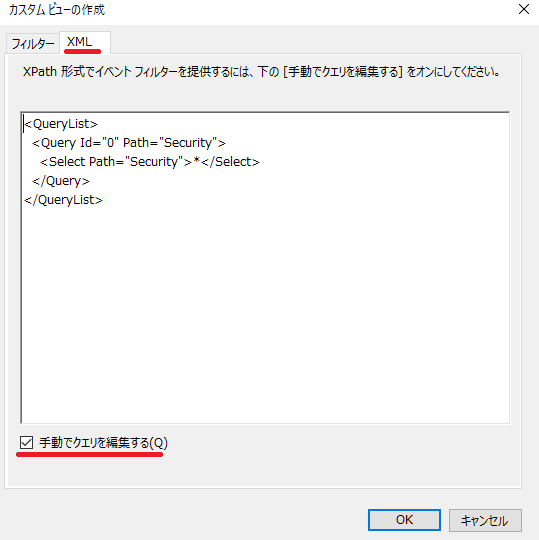

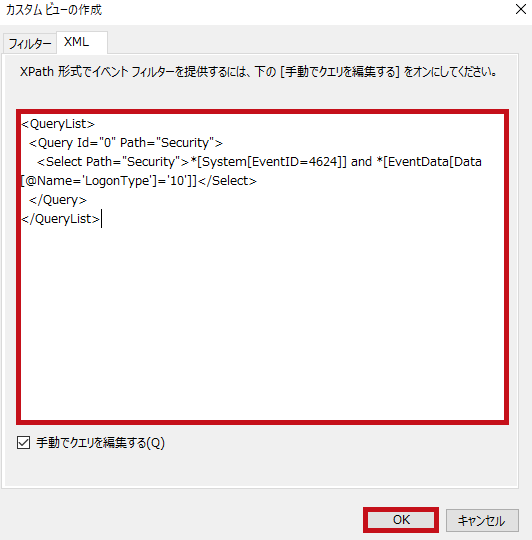

イベントビューアーでカスタムビューを作成

毎回フィルター設定をするのは大変です。

カスタムビューを使うと、保存したフィルター条件を使ってイベントログを表示できます。

| イベントビューアーでカスタムビューを作成 | |

| イベントビューアーで"カスタムビューの作成"を選択します。 |  |

| カスタムビューの作成でXMLのタブを選択します。 “手動でクエリを編集する"のチェックを入れます。 |

|

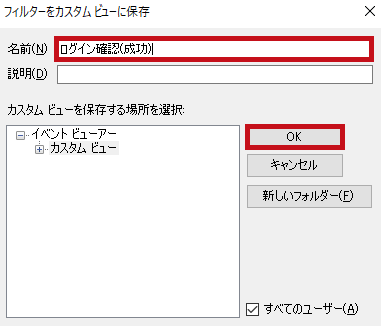

| 先ほどフィルター検索で利用した条件をそのまま利用します。 OKを選択すると保存メッセージが表示されます。 名前を付けて保存します。 |

|

|

|

|

作成したカスタムビューを選択します。 |

|

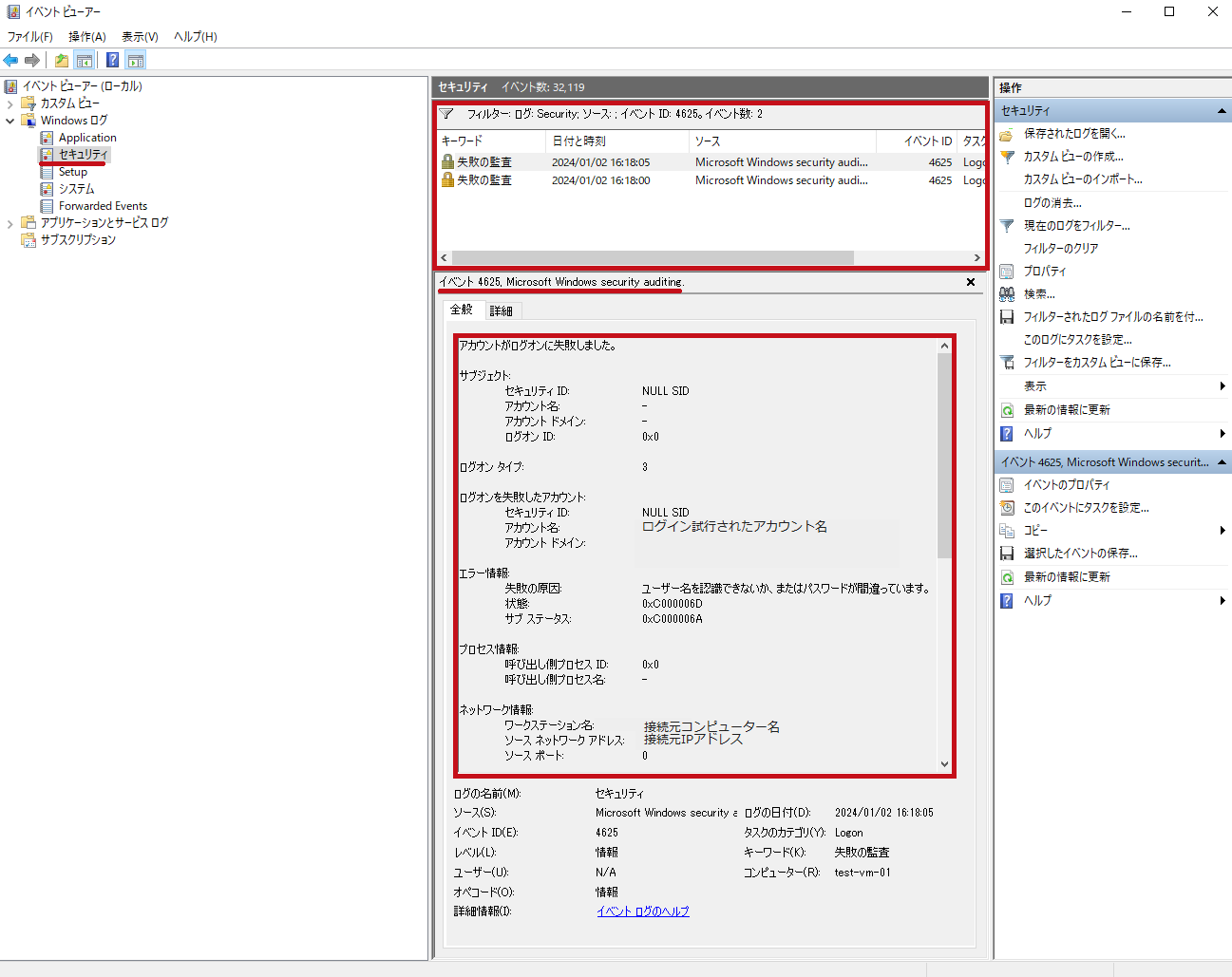

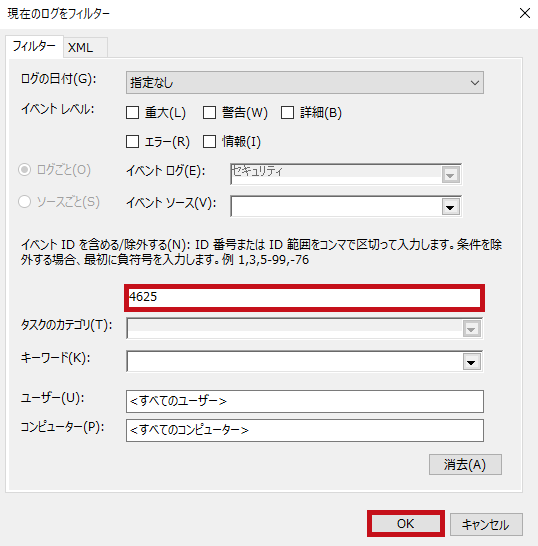

リモートデスクトップログオン失敗時のセキュリティログ

ログオン失敗の場合も同様に確認できます。

ログオン失敗はイベントIDが4625になります。

| ログオン失敗 | |

| Windowsログのセキュリティを選択します。 現在のログをフィルターを選択します。 |

|

| イベントID4625をフィルター条件に追加します。 |  |

|

ログオン失敗のセキュリティログに絞り込まれています。 |

|

WindowsのイベントログをLog Analyticsで収集

Windows ServerのイベントログをLog Analytics取り込むとKQLを使った検索ができます。

設定手順についてはこちらにまとめています。

WindowsのイベントログをAzure Monitorで監視

Windows ServerのイベントログをLog Analyticsワークスペースに収集する事でAzure Monitorの監視設定利用できます。

手順についてはこちらにまとめています。

—広告—

最後に

Windows ServerにRDP(リモートデスクトップ)接続した際の、接続元コンピュータのIPアドレスを確認する方法について確認してみました。

アクティブな接続はコマンドで確認でき、接続履歴についてはイベントログから確認できることが分かりました。

イベントログを絞り込むことで、ログオン失敗の場合のみに絞り込んで確認できることも分かりました。

Azure Monitorと組み合わせる事で、不正なアクセスの検知にも役立ちそうです。