Azure NAT Gatewayの概要、リソース作成手順、アクセス確認

NAT ゲートウェイ(Azure NAT Gateway)の概要とリソース作成手順の紹介です。

NAT ゲートウェイを作成した後、仮想マシン(Azure VM)を利用してプライベートサブネットからインターネットへのアクセスを確認しています。

-

- Azure NAT Gatewayの概要

- Azure NAT Gatewayのリソース作成手順

- 仮想マシンからインターネットアクセス

- プライベートサブネットからNATインターネットアクセス

- パブリックIPアドレスを持った仮想マシンからインターネットアクセス

※本記事では、Azure NAT GatewayをNAT ゲートウェイとして表記しています。

※本記事では、Azure Virtual Machines(Azure VM)を仮想マシンとして表記しています。

NAT ゲートウェイ(Azure NAT Gateway)の概要

NAT ゲートウェイ(Azure NAT Gateway)とは

SNAT(Source NAT)機能を提供するAzure上のフルマネージドサービスです。

仮想ネットワーク(サブネット)からインターネットへのアウトバウンド通信に適用できます。

複数の障害ドメインを持ちます。

単一障害時にも影響を受けず継続したサービスが提供されます。

SLAは99.99%以上です。

スケールアウトもマネージドで自動的に実施されます。

最大16個のIPアドレス(プレフィックス)を割り当てることができます。

価格

リソースのデプロイ時間とトラフィック量に応じて課金されます。

-

- 東日本リージョンの場合(2023年11月現在)

- リソース時間 $0.045 / 時間

- 処理されたデータ $0.045/GB

- 東日本リージョンの場合(2023年11月現在)

NAT ゲートウェイへ適用しているパブリックIPにも課金が発生します。

プライベートサブネットでも利用可能

NAT ゲートウェイに割り当てたパブリックIPがソースアドレスになります。

仮想マシンなどにパブリックIPは必要ありません。

インターネットへのアクセス時には、割り当てられたパブリックIPが利用されます。

プライベートサブネット(Azure Private Subnet)でも利用することができます。

アクセス先(365系サービスなど)でのIP制限がしやすくなります。

プライベートサブネット(Azure Private Subnet)については、こちらで紹介しています。

NAT ゲートウェイ経由のインバウンド通信は許可されない

インターネット側からのインバウンド通信は、NAT ゲートウェイ経由では許可されません。

NAT ゲートウェイに割り当てられたパブリックIPを利用して、仮想マシンなどにアクセスすることはできません。

NAT ゲートウェイが使えるのは仮想マシンだけではない

NAT ゲートウェイは、仮想ネットワーク(サブネット)に対して割り当てます。

仮想マシンや仮想マシンスケールセット(VMSS)に限らず、Azure App Servicesなどでも利用できます。

データ処理量は50Gbps

アウトバウンドとインバウンド(戻り)のトラフィックについて、それぞれ最大25Gbpsのデータを処理できます。

トータルで最大50Gbpsのデータを処理することができます。

注意点

パブリックIPやロードバランサーなどのBasic SKUのリソースが存在するサブネットでは使用できません。

仮想ネットワークゲートウェイが接続されたサブネットでは使用できません。

1つのサブネットに複数のNAT ゲートウェイを接続することはできません。

サポートされているのはTCPとUDPのみで、ICMPはサポートされていません。

1つのNAT ゲートウェイに複数の仮想ネットワークを割り当てることはできません。

割り当てできるのは1つの仮想ネットワーク内の複数のサブネットです。

—広告—

NAT ゲートウェイ(Azure NAT Gateway)のリソース作成手順

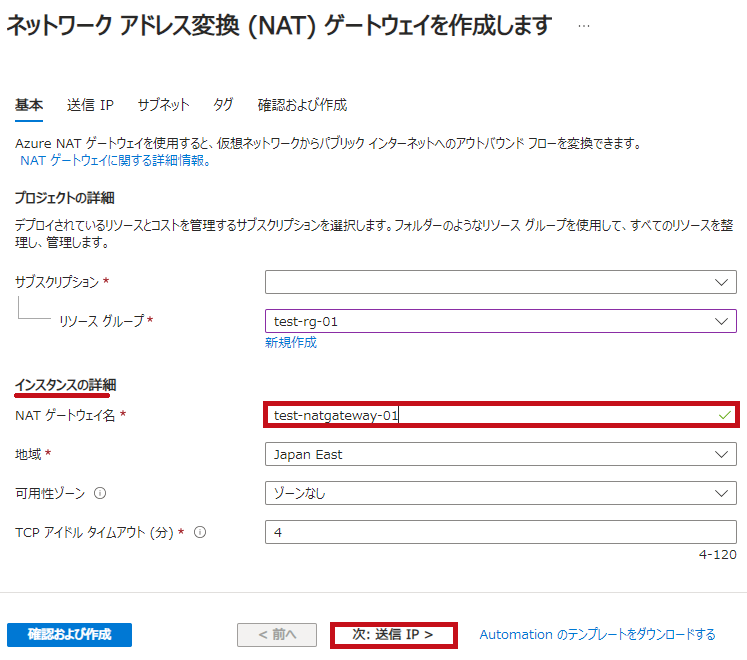

NAT ゲートウェイのリソースを作成

NAT ゲートウェイのリソースを作成します。

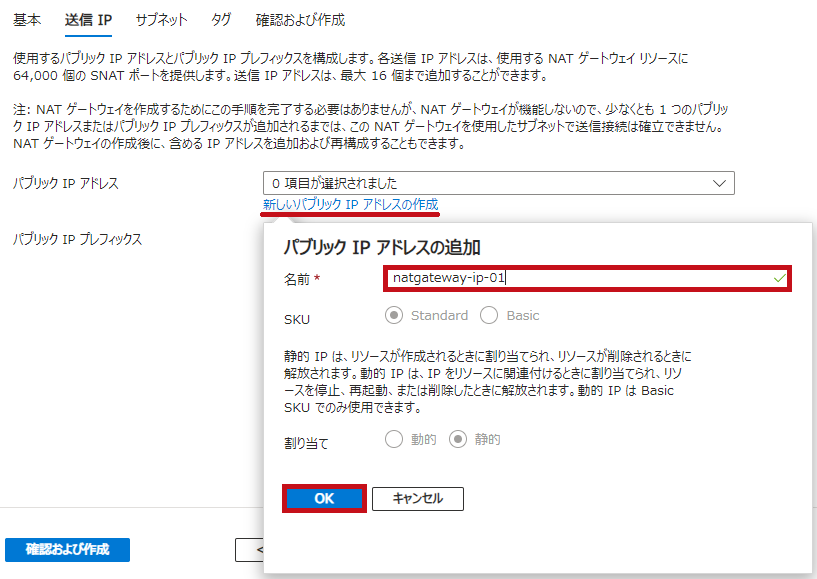

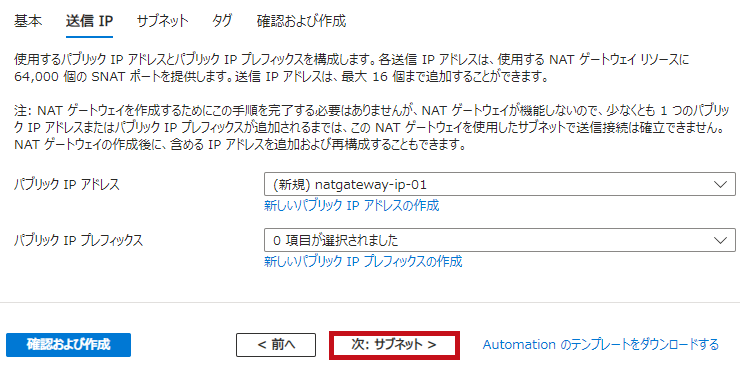

同時に新規のパブリックIPアドレスを作成しています。

-

- リソースグループ:test-rg-01

- NAT ゲートウェイ名:test-natgateway-01

- パブリックIPアドレス:natgateway-ip-01

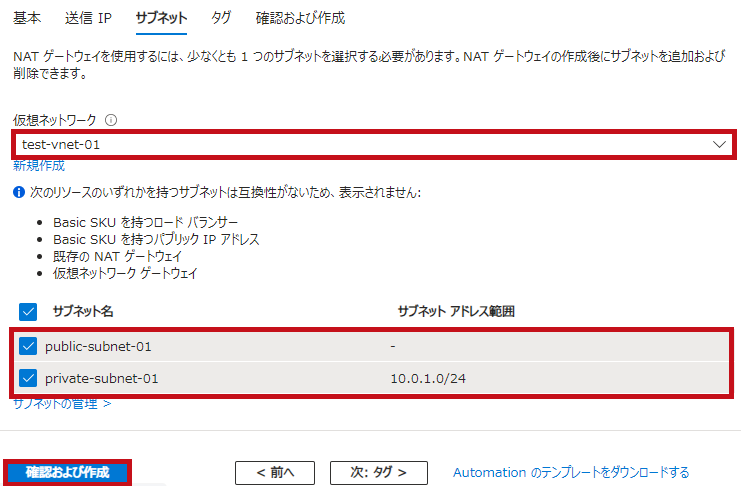

- 割り当てた仮想ネットワーク名:test-vnet-01(puvlic-subnet-01、private-subnet-01)

※private-subnet-01はプライベートサブネットです。事前に作成したものを利用しています。

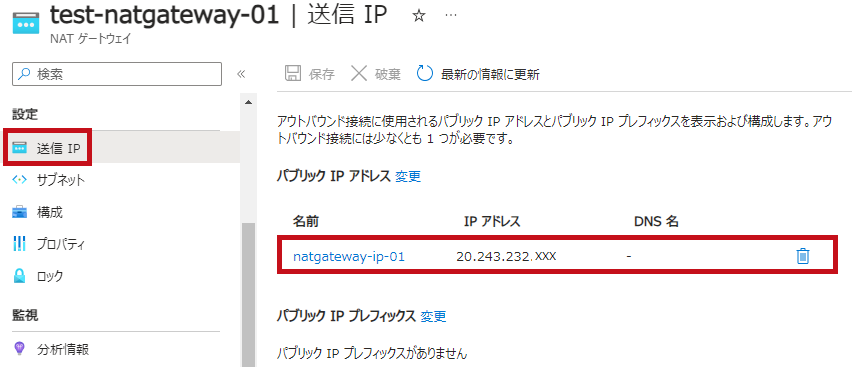

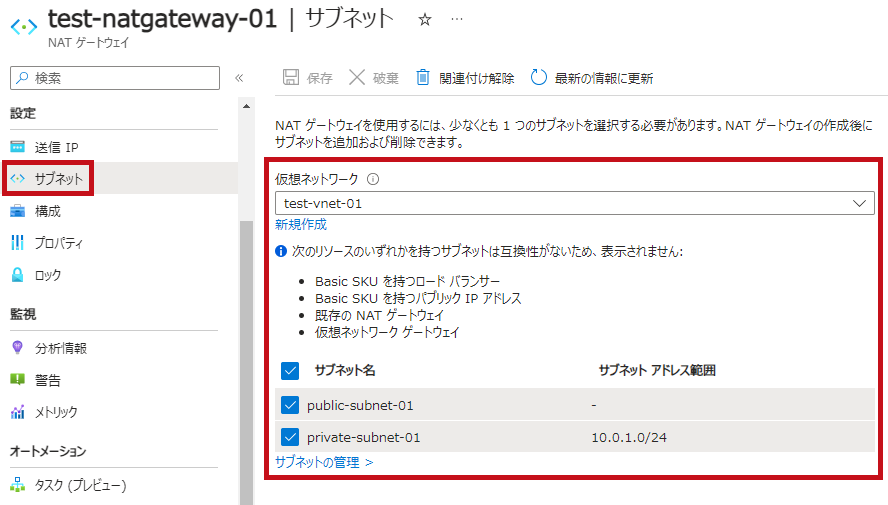

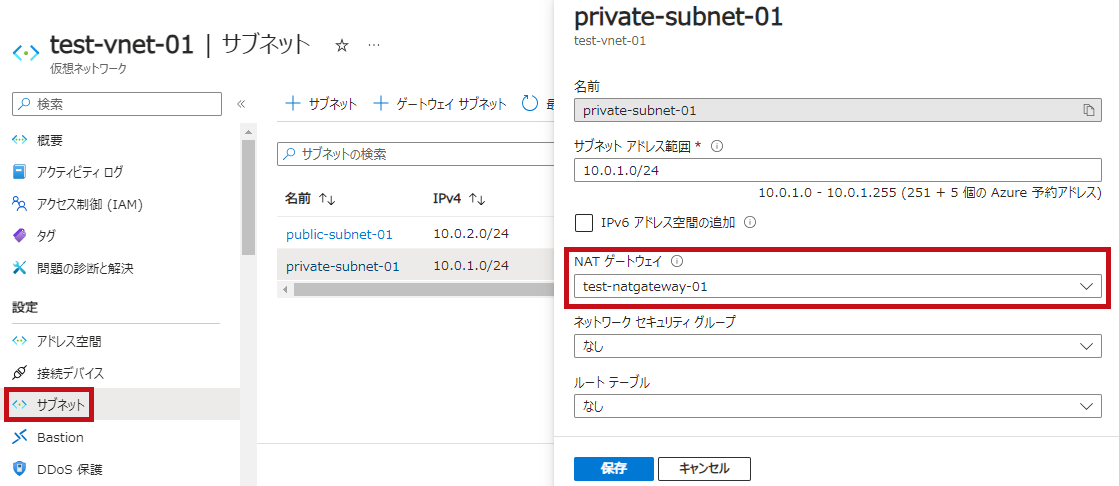

作成したNAT ゲートウェイを確認

NAT ゲートウェイ作成後のリソース設定内容を確認します。

| デプロイ後の確認 | |

| 左側のメニューで送信IPを選択します。 割り当てされているパブリックIPアドレス(もしくはパブリックIPプレフィックス)を確認できます。 |

|

| 左側のメニューでサブネットを選択します。 割り当てた仮想ネットワークやサブネットが確認できます。 |

|

| 仮想ネットワーク(サブネット)でも、NAT ゲートウェイと関連付けを確認できます。 |  |

プライベートサブネットからNAT ゲートウェイ経由でインターネットへアクセス

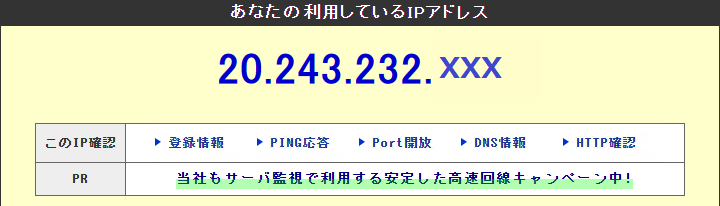

プライベートサブネット(Azure Private Subnet)に配置した仮想マシンからインターネットへアクセスして確認します。

NAT ゲートウェイ経由でインターネットアクセスできることが確認できます。

※パブリックIPを付与していない仮想マシンからアクセス確認しています。

※プライベートサブネット(Azure Private Subnet)の場合は、仮想マシンからインターネットへのアクセスは許可されていません。

| プライベートサブネットからインターネットアクセス | |

| インターネットへのアウトバウンド通信できることを確認できます。 インターネットアクセス時に利用されるパブリックIPが、NAT ゲートウェイのIPアドレスである事が確認できます。 |

|

|

|

|

|

NAT ゲートウェイ経由のアクセスをWindows Updateのみに制限

NAT ゲートウェイを利用した場合でも、NSG(ネットワークセキュリティグループ)を利用してアウトバウンド通信を制限できます。

Windows Updateのみにアクセス制限する方法については、こちらで紹介しています。

※AzureUpdateDeliveryのService Tagを利用した制限方法の例です。

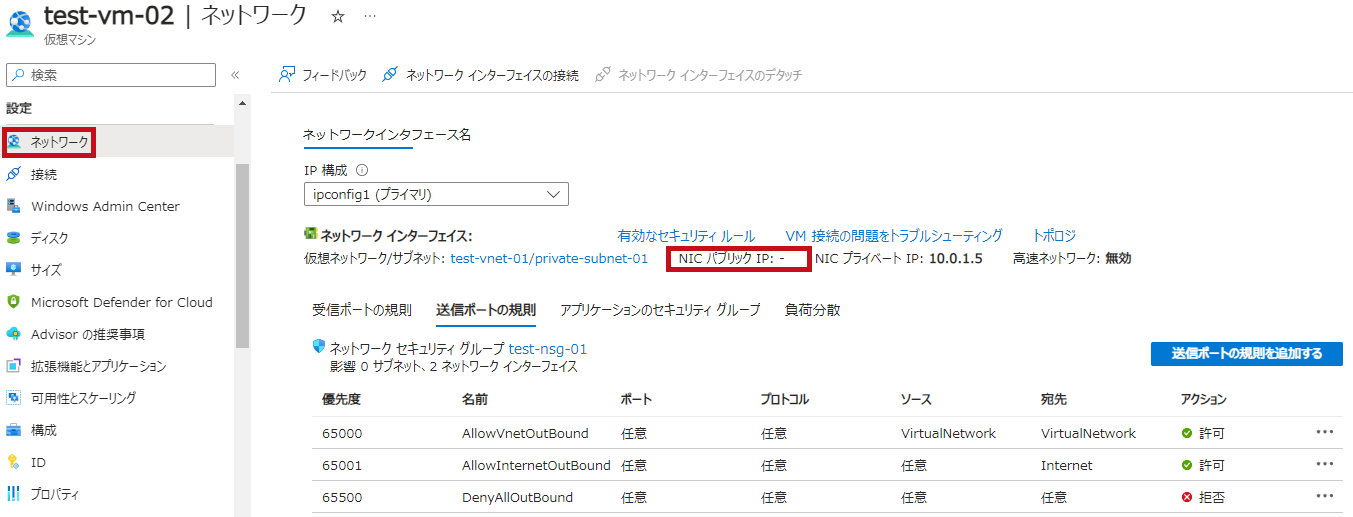

パブリックIPアドレスを割り当てた仮想マシンからNAT ゲートウェイ経由でインターネットアクセス

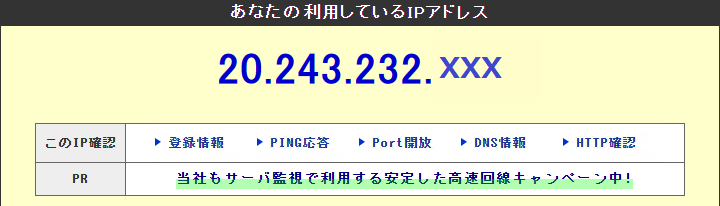

パブリックIPを割り当てた仮想マシンからインターネットへアクセスして確認します。

この場合でも、NAT ゲートウェイ経由でインターネットアクセスしていることが確認できます。

| パブリックIPアドレスを付与した仮想マシンからインターネットアクセス | |

|

NAT ゲートウェイに付与されているパブリックIPでインターネットアクセスしていることが確認できます。 ※NICのパブリックIPではなく、NAT ゲートウェイに割り当てたIPアドレスが表示されています。 |

|

|

|

最後に

今回はNAT ゲートウェイの概要からデプロイ手順、プライベートサブネットでの動作確認などについてまとめてみました。

サブネットに割り当てるだけで利用でき、とても簡単に使えるサービスだと思いました。

リソースの利用料はかかりますが、パブリックIPの制限やアクセス元のIP管理などを考えると良い選択肢だと思います。

引き続き、いろいろなことを試してみたいと思います。

プライベートサブネット(Azure Private Subnet)の概要、デプロイ手順、インターネットアクセス時の動作についてはこちらで紹介しています。

仮想マシンのNSG(ネットワークセキュリティグループ)の受信セキュリティ規則周りについては、こちらで紹介しています。