初めてのMicrosoft Sentinel(有効化、分析ルール設定、インシデント確認)

Microsoft Sentinelを使用開始するまでの手順です。

Azureのアクティビティログを例に、Microsoft Sentinelの有効化やソリューションの設定手順を確認します。

特定の仮想マシン(Azure VM)が作成された場合に検知するための分析ルールも作成します。

-

- Microsoft Sentinelの有効化

- Log AnalyticsワークスペースへのMicrosoft Sentinel追加

- Microsoft Sentinelで管理するソリューションの有効化

- コンテンツ ハブでのソリューションのインストール

- 特定のサイズの仮想マシン作成を検知する分析ルールの作成

- テンプレートから分析ルールを作成

- インシデント確認

- 仮想マシンを作成してインシデントを確認

- Microsoft Sentinelの有効化

※本記事では、Azure Portalを利用した手順を紹介しています。

※本記事では、Azure Virtual Machines(Azure VM)を仮想マシンとして表記しています。

Microsoft Sentinelの有効化からソリューションの有効化まで

Microsoft Sentinelとは?

Microsoft Sentinelは、クラウドベースのセキュリティ情報およびイベント管理(SIEM)とセキュリティオーケストレーション、自動化、応答(SOAR)ソリューションです。

SIEM 機能で収集したログやイベントを、脅威インテリジェンスを利用してセキュリティの影響度を判断し、脅威への対応および処理の自動化ができます。

ログはマイクロソフト製品だけではなく、サードパーティーの製品も対象にしており、300以上のソリューションに対応しています。

Microsoft Sentinelの課金

Microsoft Sentinelは、Log Analyticsワークスペースを利用します。

ログをLog Analyticsワークスペースに取り込むための課金と、Microsoft Sentinelの利用に対する課金の2つが発生します。

Azure Monitor の価格

Microsoft Sentinel の価格

作成した環境の設定内容

今回作成した環境の設定です。

記載項目以外はデフォルトの設定値を利用しています。

分析ルールは特定のサイズの仮想マシンを作成した場合に、検知するようにしています。

Microsoft Sentinel

| 区分 | 項目 | 設定値 |

| Microsoft Sentinel | ワークスペース | log-sentinel-01 |

Microsoft Sentinel

| 区分 | 項目 | 設定値 |

| ソリューション | ソリューション名 | Azure Activity |

分析ルール

| 区分 | 項目 | 設定値 |

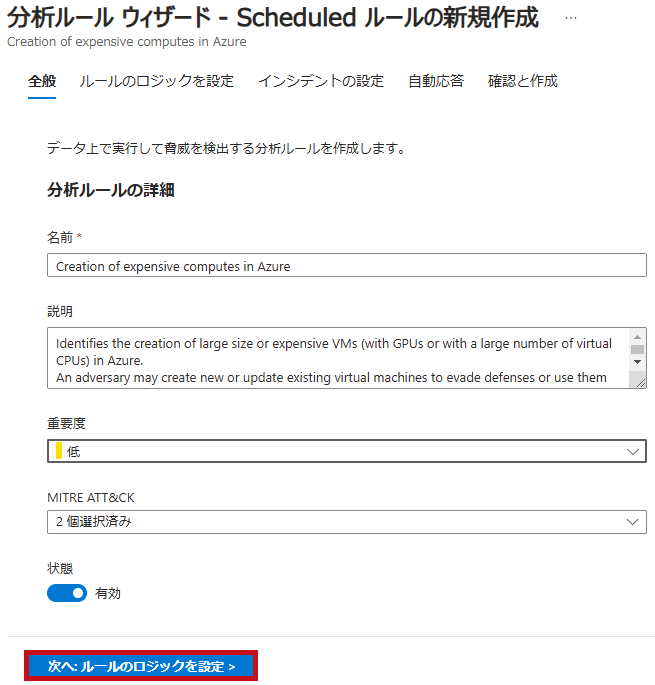

| 全般 | 分析ルール名 | Creation of expensive computes in Azure |

| ルールのロジックを設定 | ルールのクエリ | 仮想マシンのSKUを追加 B2msを追加 |

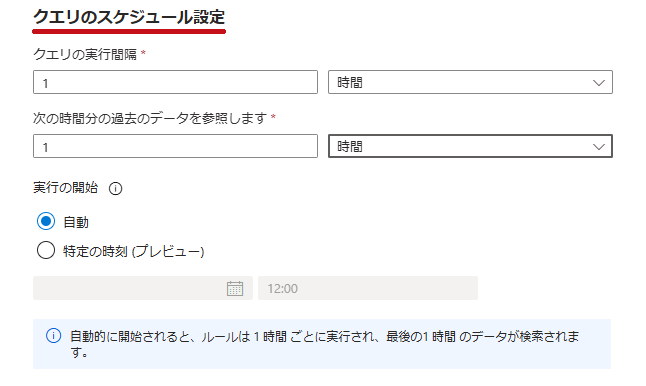

| クエリのスケジュール設定 | クエリの実行間隔:1時間 | |

| 次の時間分の過去のデータを参照します:1時間 | ||

| アラートのしきい値 | クエリ結果件数でアラートを生成する:0より大きい |

Microsoft Sentinelの有効化手順

Microsoft Sentinelを有効化します。

Log AnalyticsワークスペースへMicrosoft Sentinelを追加して有効化します。

クイック スタート: Microsoft Sentinel をオンボードする

必要なロールなどについては、事前に前提条件を確認しておきます。

Microsoft Sentinelを有効化する場合、サブスクリプションへの共同作成者の権限が必要になります。

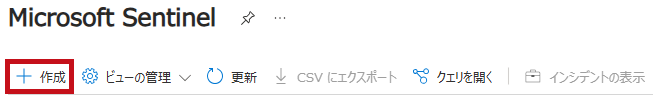

| Microsoft Sentinelの有効化 | |

| Microsoft Sentinelの作成を選択します。 |  |

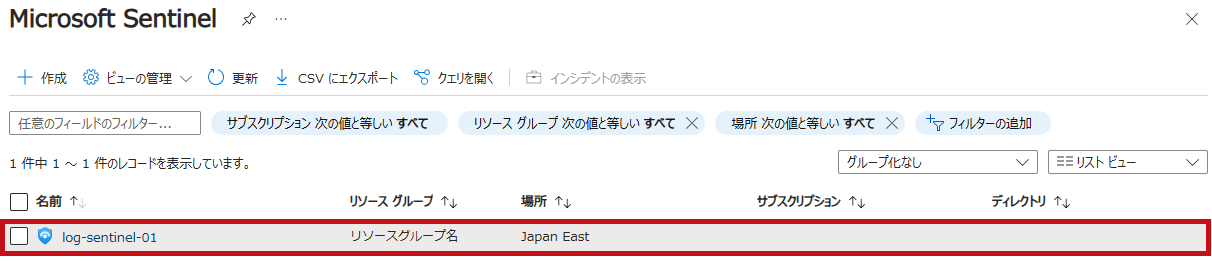

| Log Analyticsワークスペースの一覧が表示されます。 Microsoft Sentinelを追加する、Log Analyticsワークスペースを選択します。 |

|

| Microsoft Sentinelが有効化された、Log Analyticsワークスペースが表示されます。 |  |

ソリューションの有効化手順

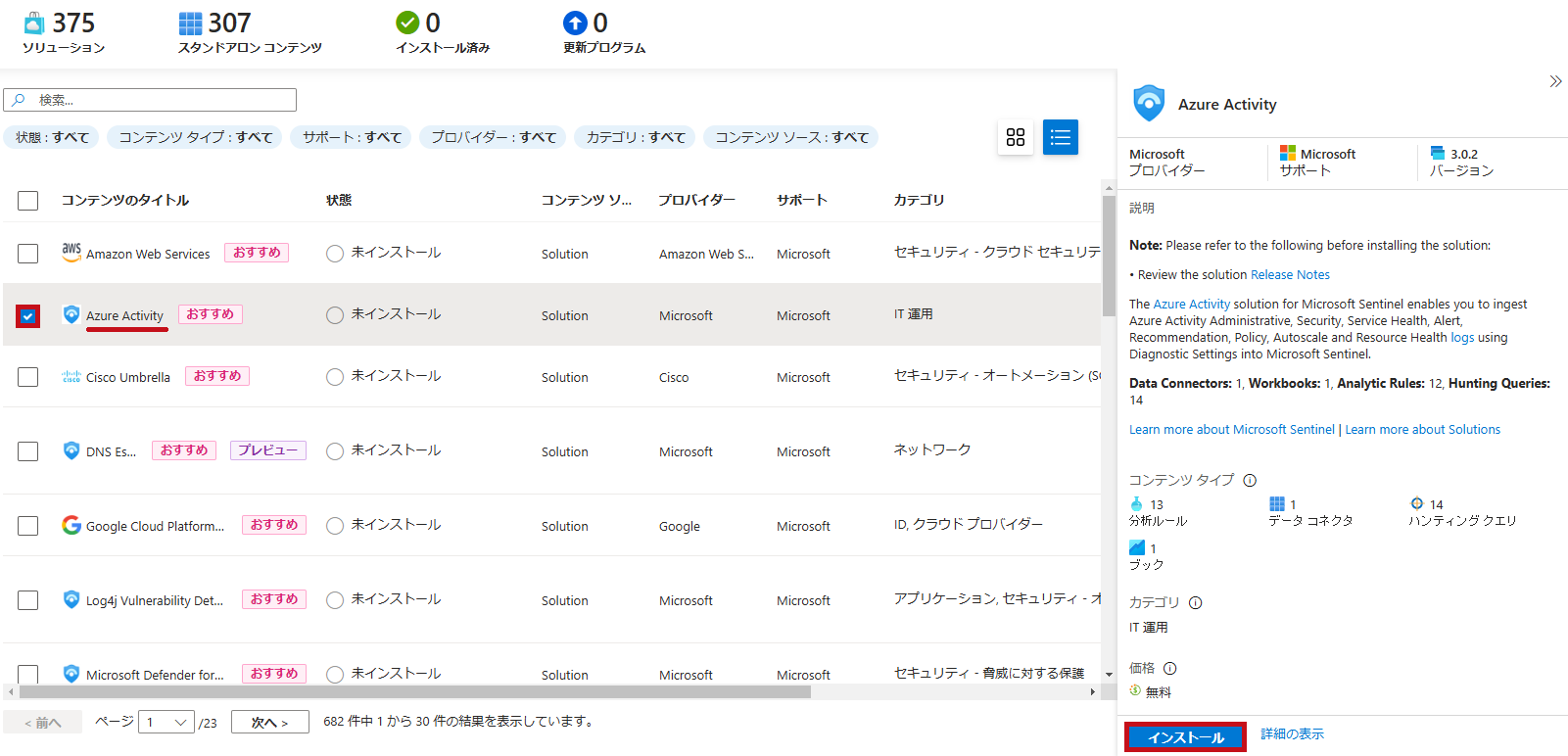

組み込みでソリューションが用意されています。

今回は、Azure Activityを有効化します。

Microsoft Sentinel のそのまま使えるコンテンツを検出して管理する

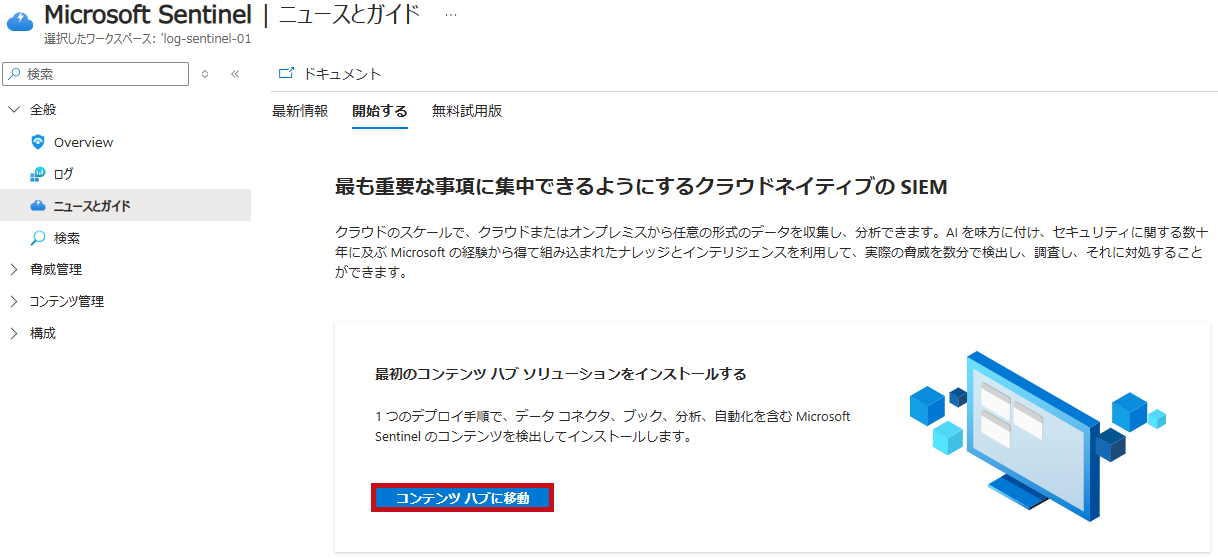

| ソリューションの有効化 | |

| コンテンツハブを表示します。 ソリューションが表示されます。 |

|

|

|

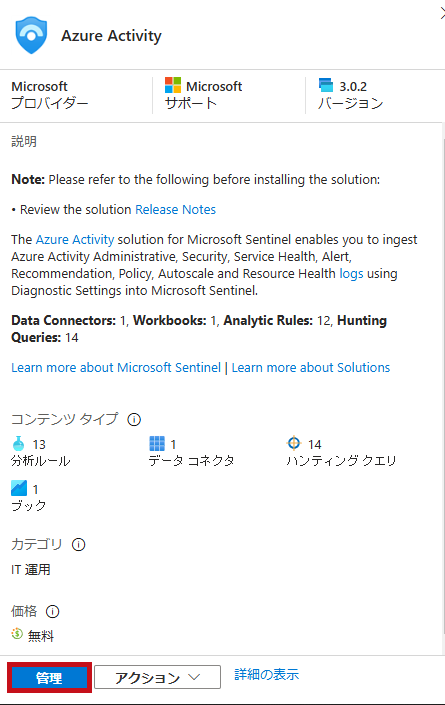

| Azure Activityを選択します。 インストールを選択します。 |

|

| ソリューションの状態が、インストール済みになります。 |  |

| ソリューションを選択し、ソリューションに関する情報を表示します。 管理を選択します。 |

|

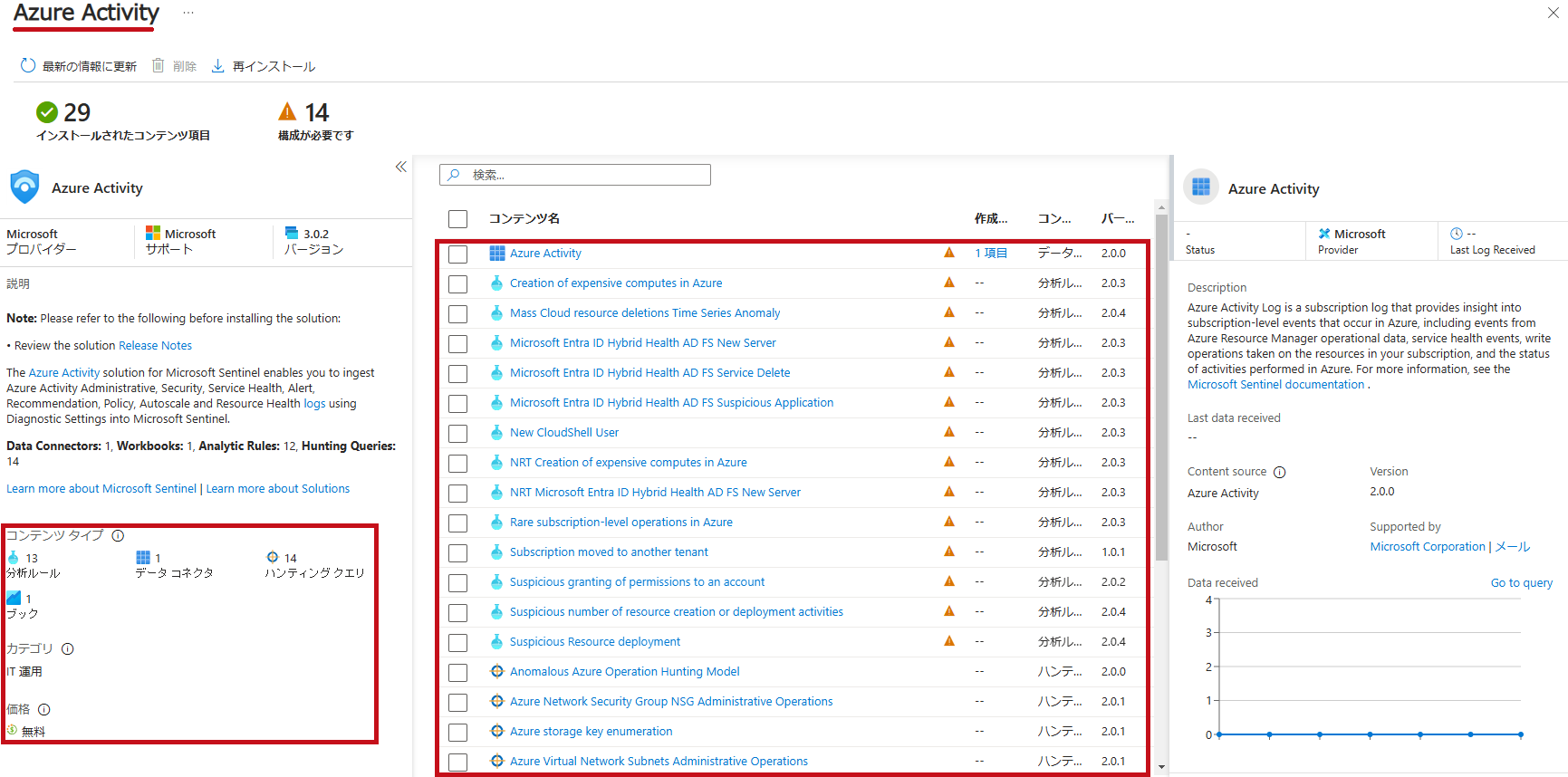

| ソリューションに含まれるコンテンツが表示されます。 |  |

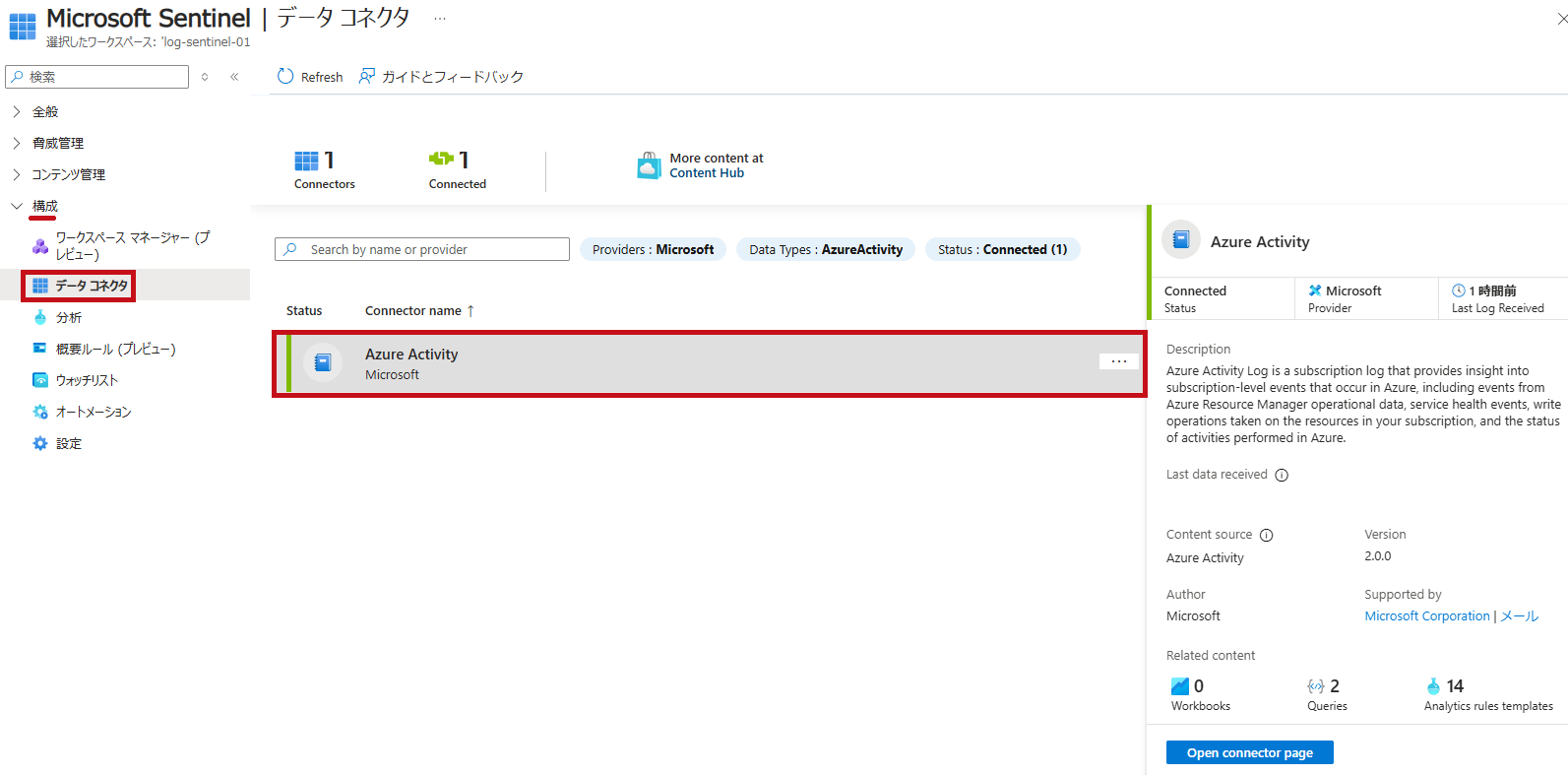

データコネクタを確認

Microsoft Azure Sentinel をオンボードして、接続しているデータコネクタを確認します。

| データ コネクタ | |

| 構成にあるデータコネクタを選択します。 接続しているデータコネクタが表示されます。 |

|

—広告—

Microsoft Sentinelの分析ルール作成からインシデント確認まで

分析ルールの作成手順(特定サイズの仮想マシン作成を検知)

組み込まれているソリューションには、デフォルトで利用できるコンテンツが用意されています。

コンテンツには、分析クエリやハンティングクエリのテンプレートが含まれています。

テンプレートは、カスタマイズして利用することができます。

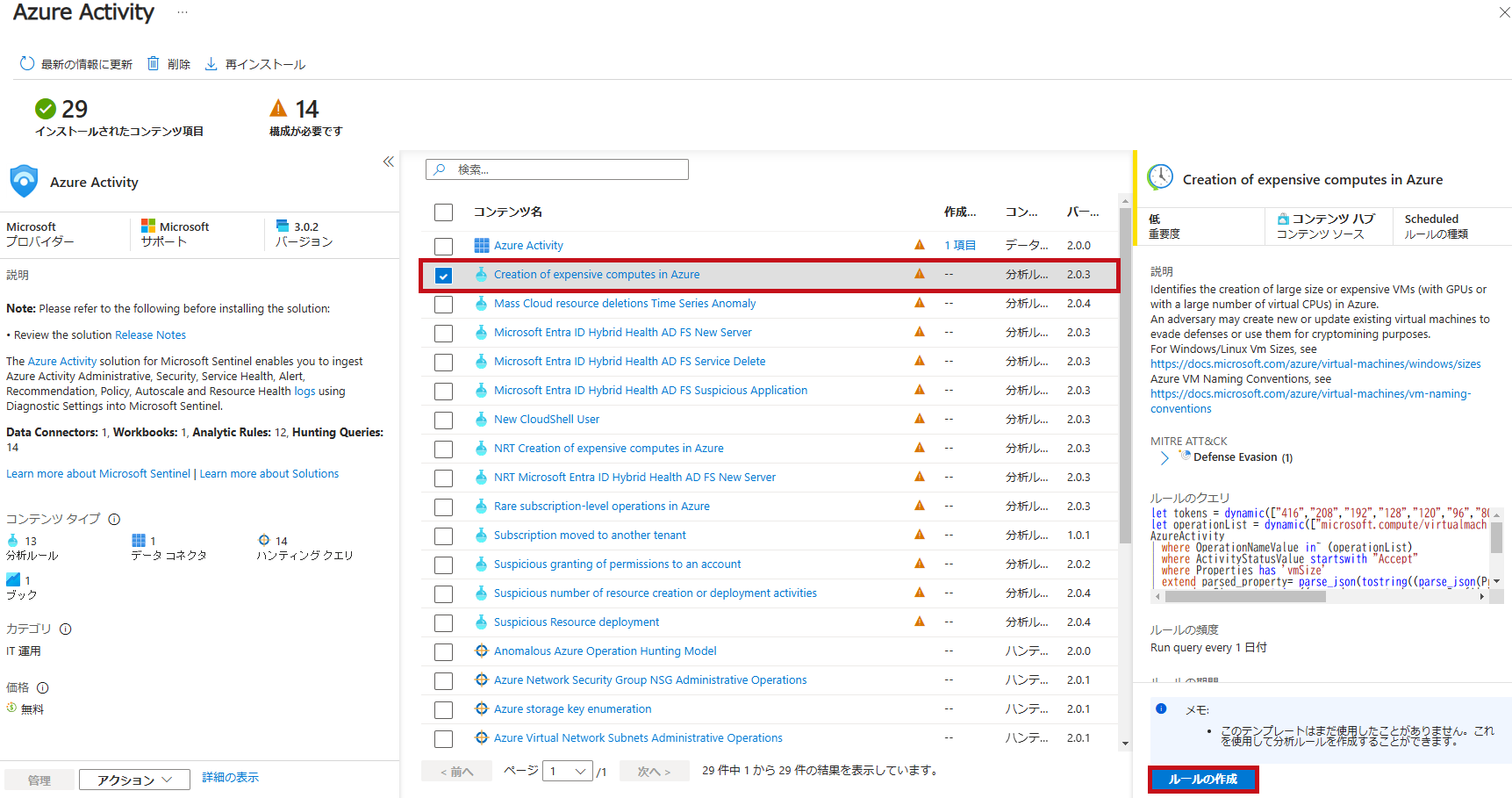

今回は1つの例として、"Creation of expensive computes in Azure"のテンプレートを利用して、仮想マシンの作成を検知する分析ルールを作成します。

※ソリューションにより、コンテンツ含まれているテンプレートは異なります。

※テスト用としてStandard_B2msサイズの仮想マシンを作成した場合に、検知するよう分析ルールのクエリを設定しています。

※テスト用として仮想マシンを1台作成した場合に、検知するよう分析ルールのアラートのしきい値を設定しています。

| 分析ルールを構成 | ||

| テンプレートを選択します。 ルールの作成を選択します。 |

|

|

|

分析ルールのウィザードが表示されます。 |

|

|

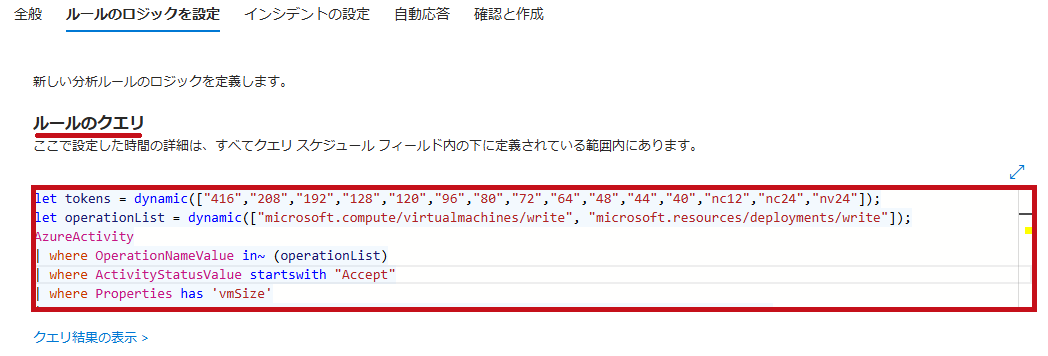

| ルールのロジック設定です。 ルールのクエリには、ログの検索条件が表示されます。 分析ルールのテンプレートの場合は、KQLクエリが用意されています。 |

|

|

|

デフォルトで記載されているクエリに、テスト用に利用するマシンサイズを追記しています。

|

||

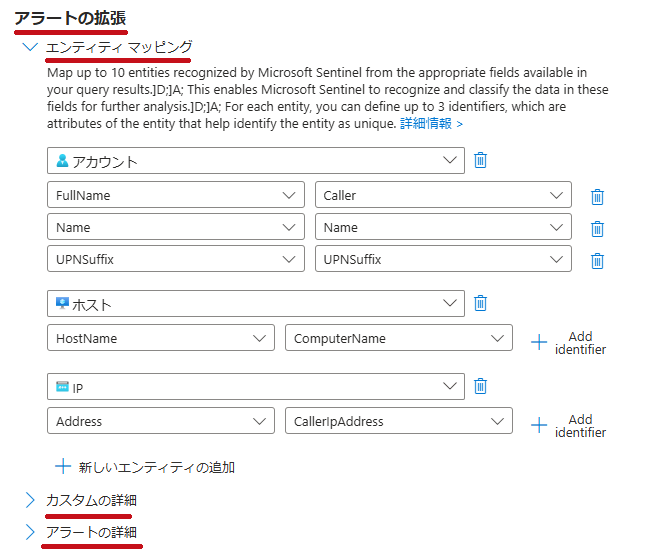

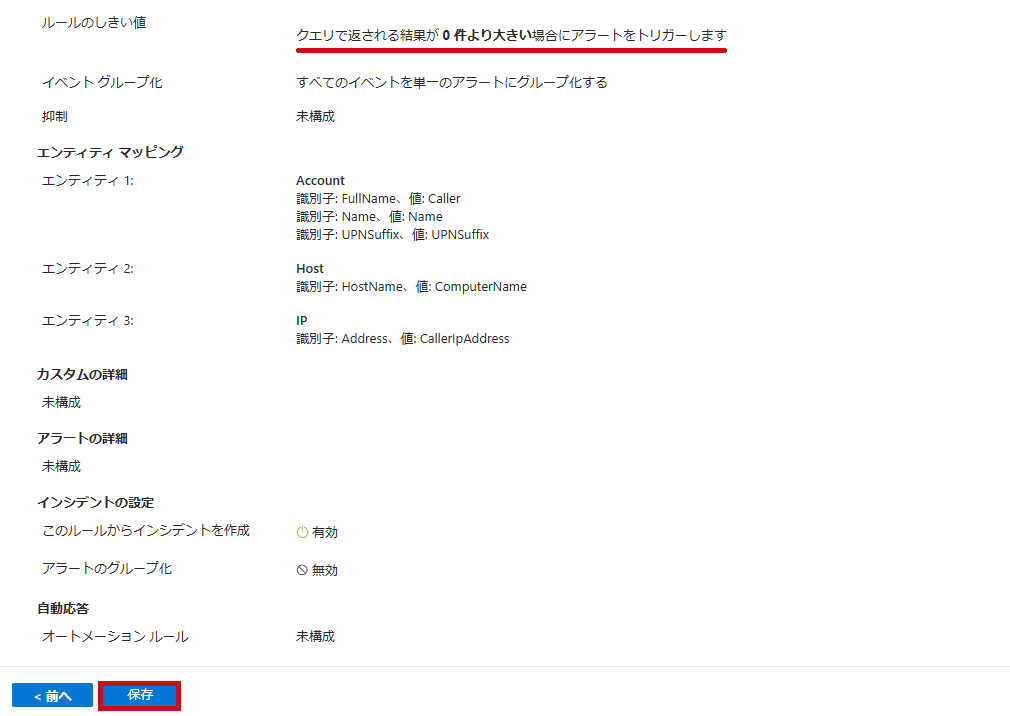

| アラートの拡張設定です。 エンティティマッピング、カスタムの詳細、アラートの詳細を設定します。 各項目の詳細は、リンク先の公式サイトを参照してください。 |

|

|

|

エンティティマッピング データ フィールドを Microsoft Azure Sentinel のエンティティにマップする カスタムの詳細 Microsoft Sentinel でアラートに含まれるカスタム イベントの詳細を表示する アラートの詳細 |

||

| クエリを実行するスケジュールの設定です。 クエリの実行間隔と、クエリのデータ参照期間を指定します。 |

|

|

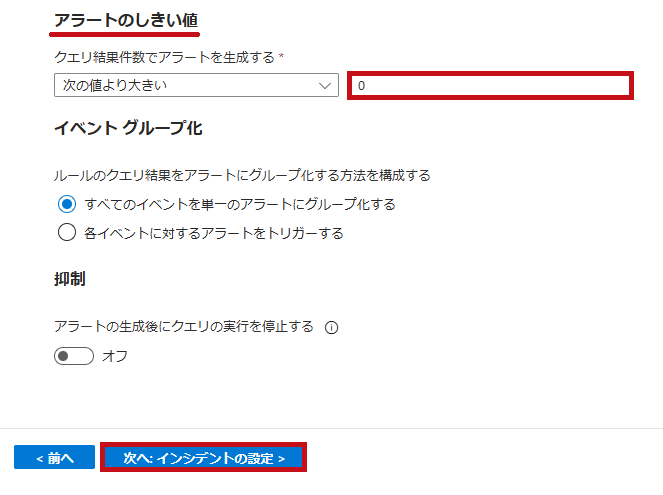

| アラートのしきい値です。 アラートを生成するクエリの結果件数を設定します。 クエリのグループ化も設定します。 |

|

|

|

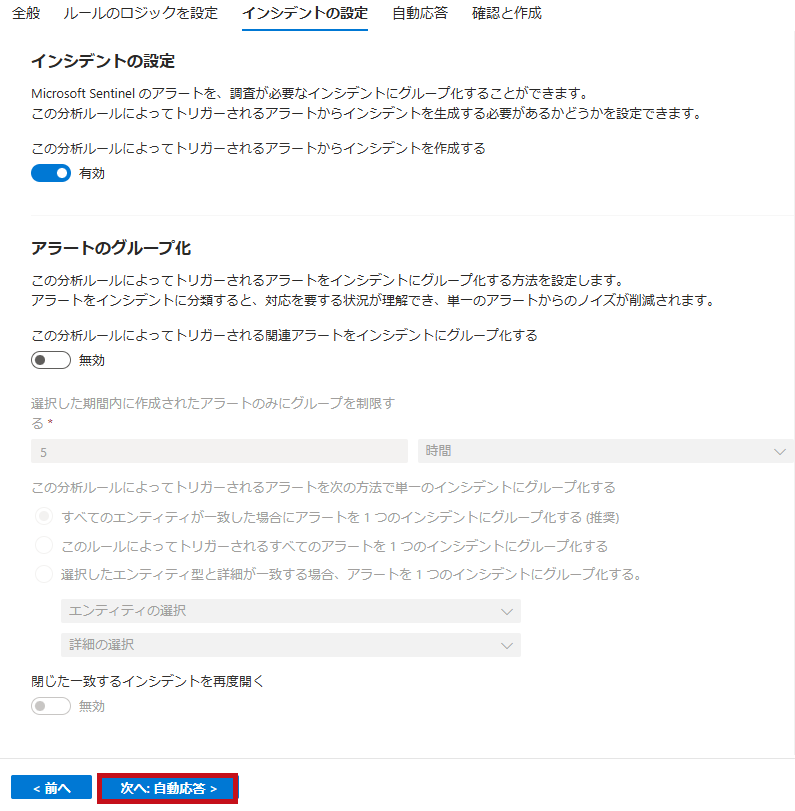

インシデントの設定です。 |

|

|

|

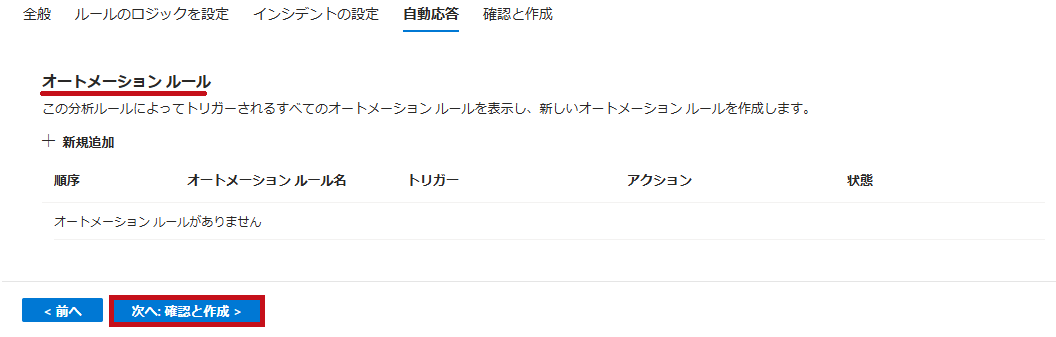

オートメーションルールの設定です。 |

|

|

|

オートメーションルールの説明 自動化ルールを使って Microsoft Sentinel の脅威への対応を自動化する オートメーションルールの作成 |

||

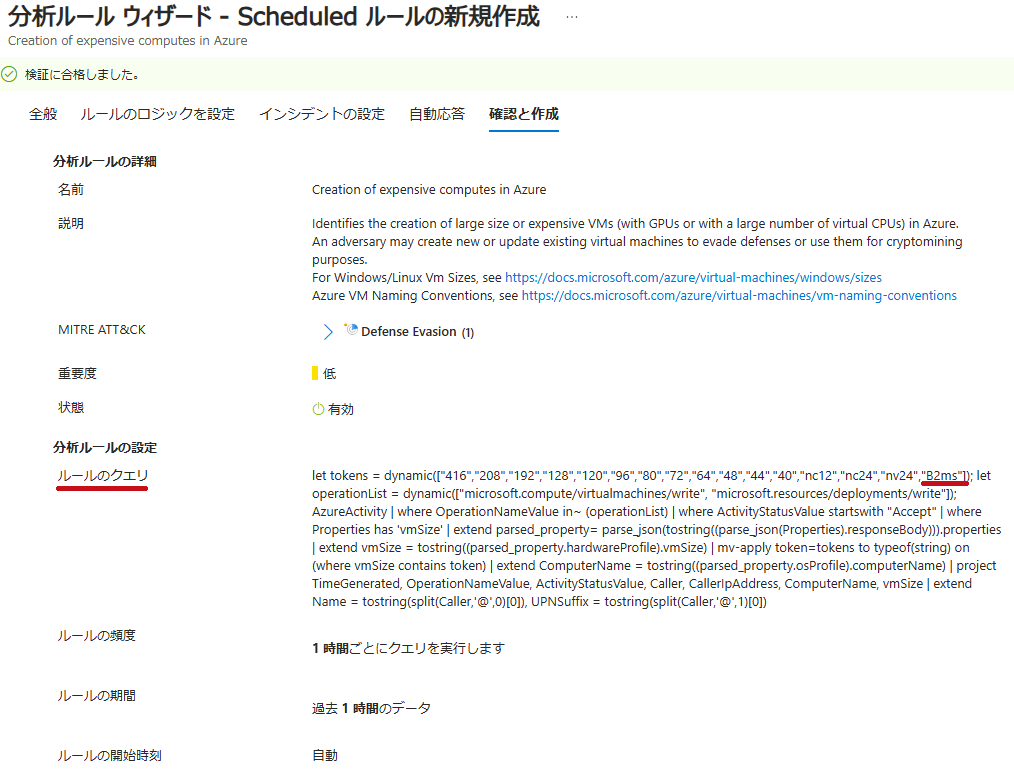

| 確認画面です。 分析ルールの作成内容を確認します。 保存を選択します。 |

|

|

|

||

作成した分析ルールを確認

作成した分析ルールを確認します。

| 作成した分析ルールを確認 | |

| 構成の分析を選択します。 有効な分析ルールが一覧表示されます。 |

|

インシデントを発生させて確認、調査

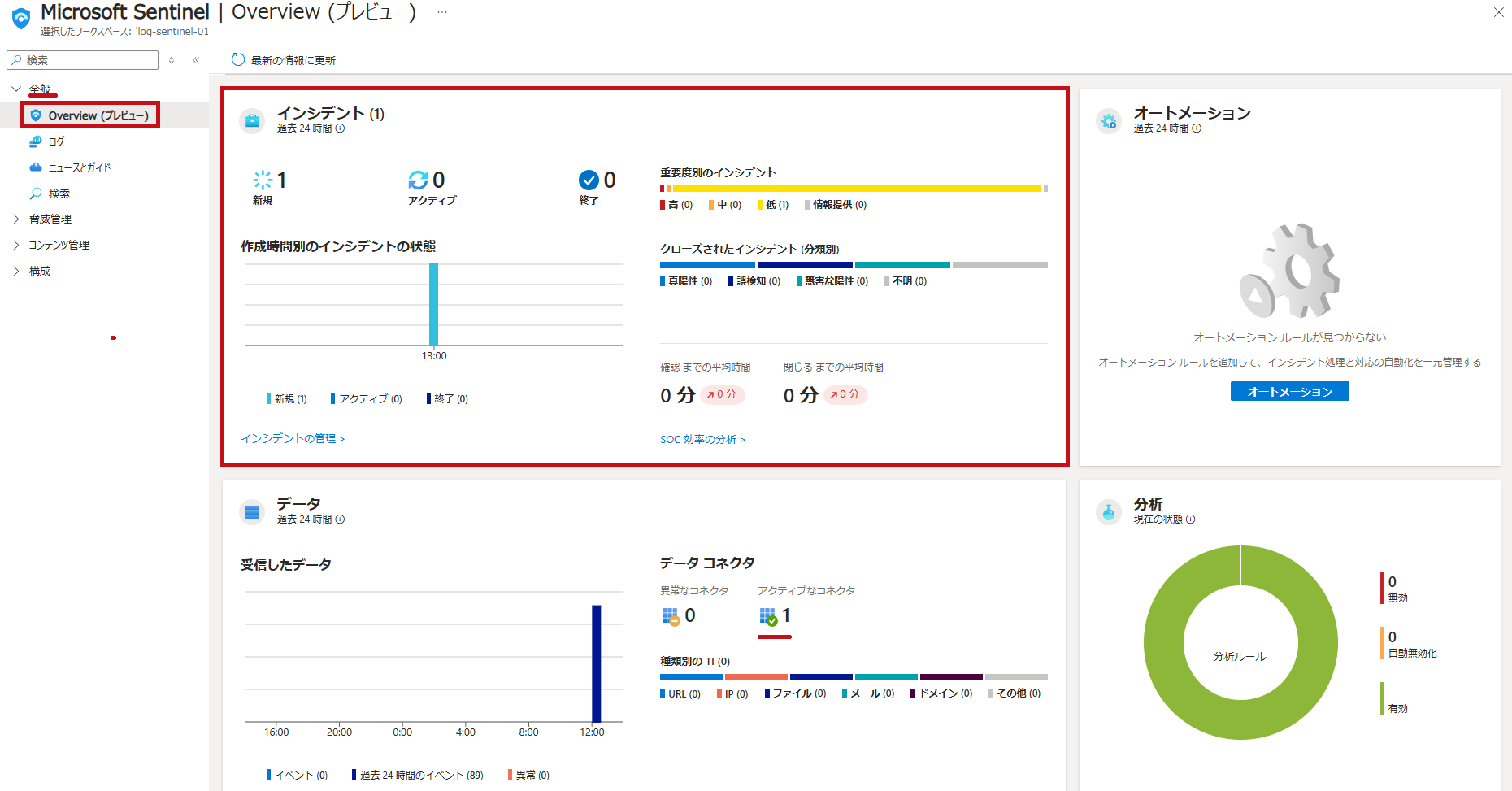

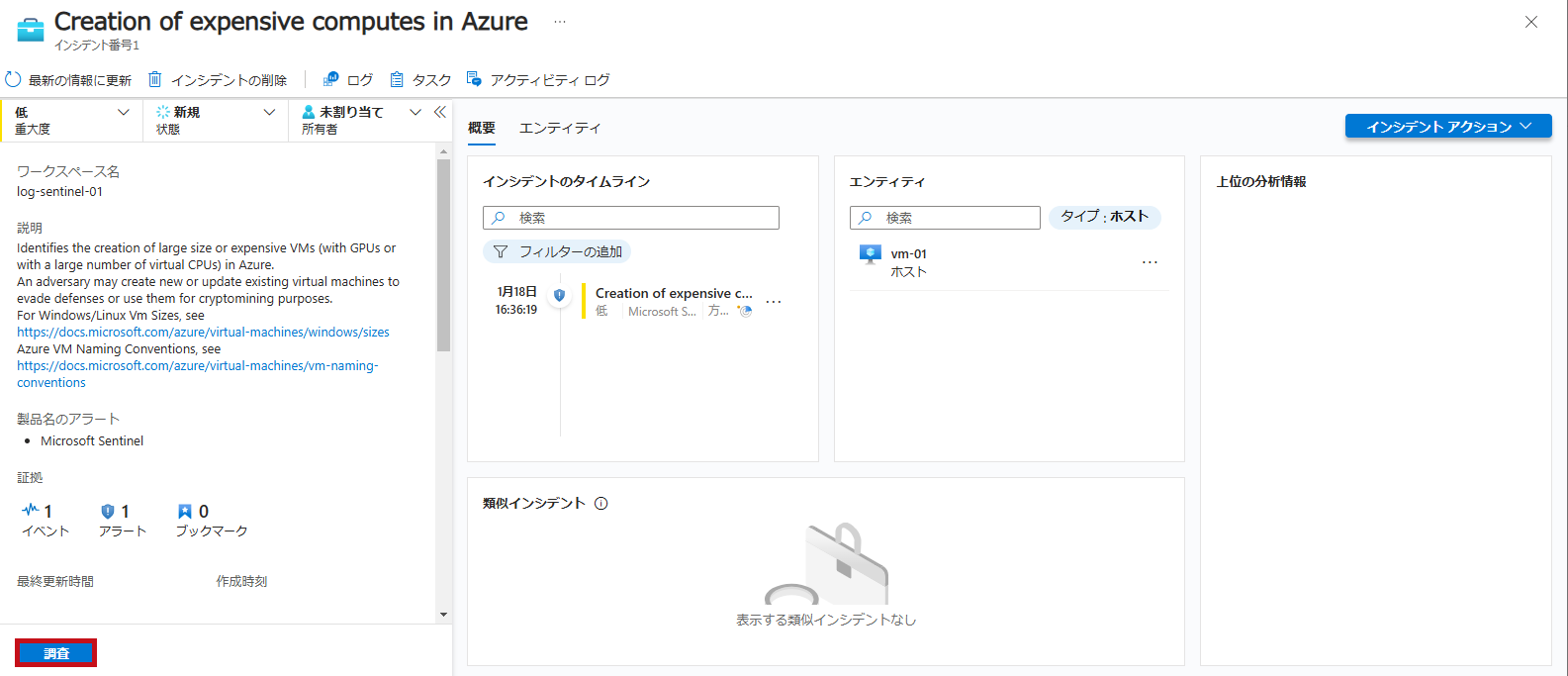

仮想マシンを作成して、インシデントを確認します。

脅威管理のインシデントで確認できます。

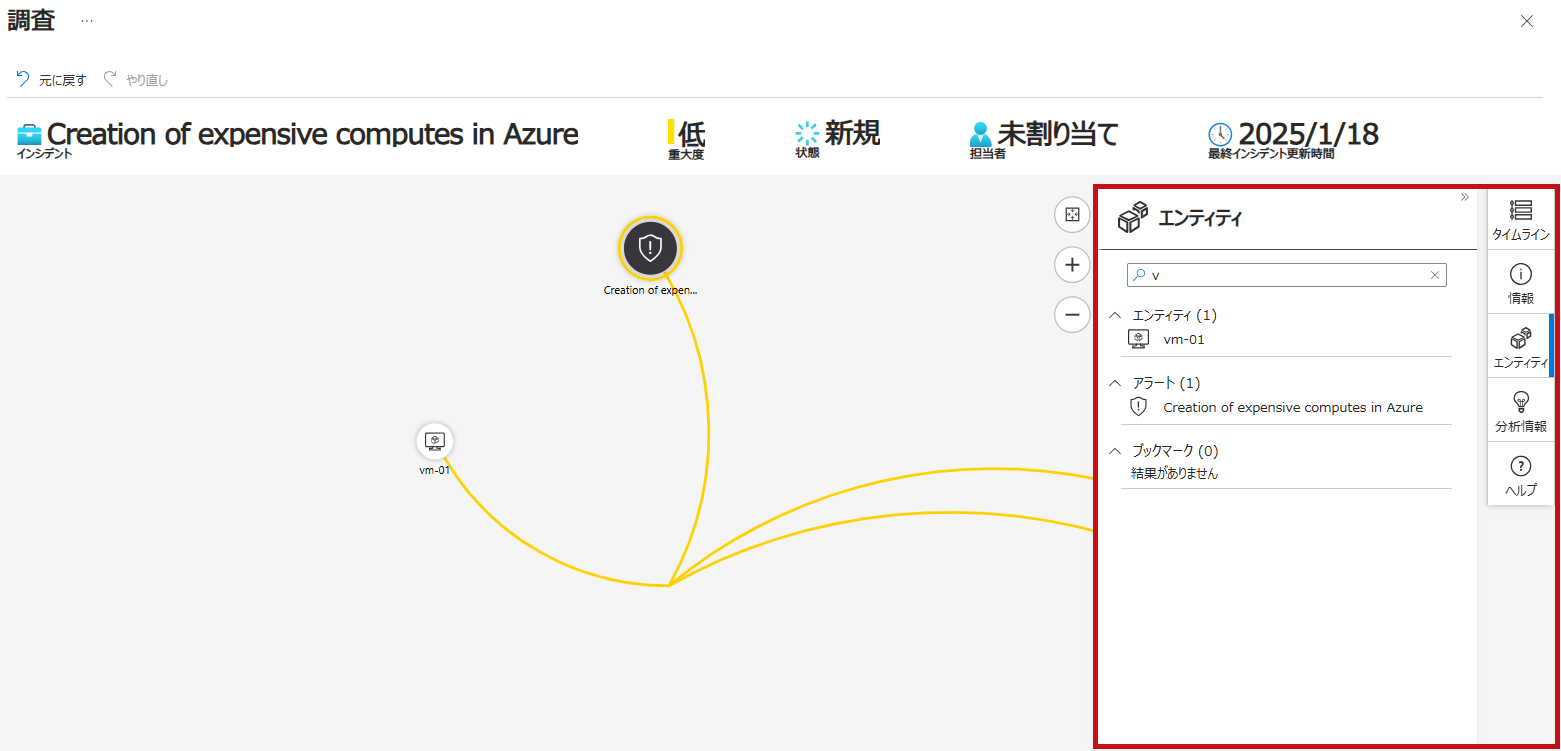

Microsoft Sentinel を使用してインシデントを調査する

調査でインシデントの詳細や担当者の割り当てができます。

| インシデントを確認 | |

| Overviewで発生しているインシデントを確認できます。 |  |

|

脅威管理のインシデントで、発生しているインシデントのリストを確認できます。 |

|

|

|

|

|

※画面例ではエンティティの表示項目を制限しています。今回の場合、IPアドレスやイベント開始者の情報もエンティティに含まれています。

—広告—

最後に

Microsoft Sentinelを使用開始するまでの基本的な手順を確認しました。

今回はAzureのアクティビティログを例に確認していますが、多くのサードパーティ製品のソリューションも用意されています。

分析ルールのテンプレートも用意されており、とても簡単に利用を開始できるかと思います。

引き続き、いろいろ試してみたいと思います。

Microsoft Sentinelでアラート発生時にメール送信や自動アラートクローズする方法についてはこちらで紹介しています。